Sběr z Microsoft Windows pomocí WEC/WEF

Bezagentový Windows Event Collector (WEC) odesílá logy z Windows počítačů přes službu Windows Event Forwarding (WEF) do TeskaLabs LogMan.io Collector. TeskaLabs LogMan.io Collector poté funguje jako Windows Event Collector (WEC). Konfiguraci WEF lze nasadit pomocí Group Policy, buď centrálně spravovanou serverem Active Directory nebo pomocí Local Group Policy. S Active Directory nejsou na jednotlivých Windows strojích potřeba žádné další konfigurační požadavky.

Schéma: Tok událostí sběru WEC/WEF v TeskaLabs LogMan.io.

Předpoklady

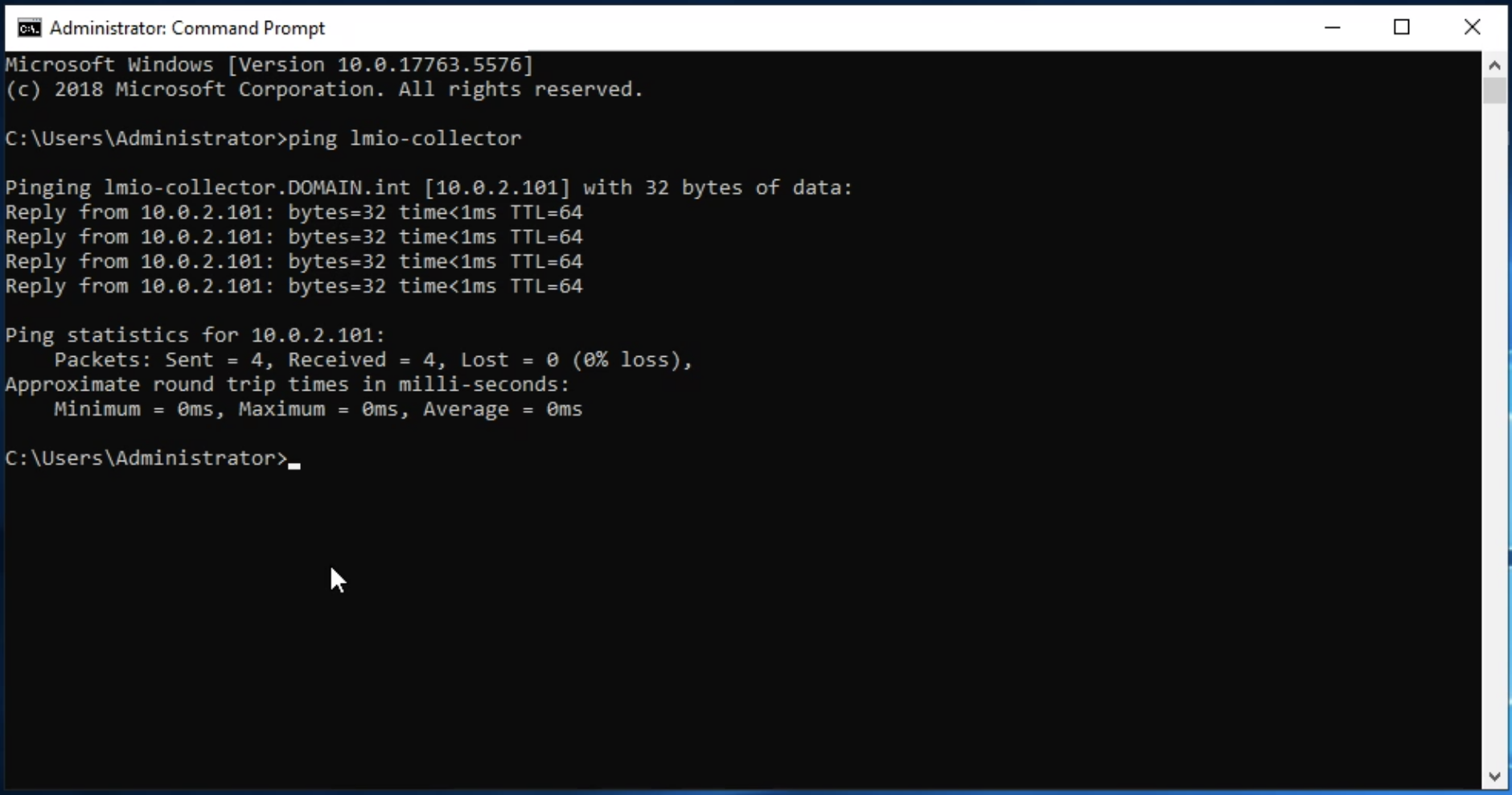

- Microsoft Active Directory Domain Controller, v tomto příkladu poskytuje doménové jméno

domain.int/DOMAIN.int - TeskaLabs LogMan.io Collector, v tomto příkladu s IP adresou

10.0.2.101a hostitelským jménemlmio-collector, běží ve stejné síti jako Windows počítače včetně Active Directory - IP adresa TeskaLabs LogMan.io Collector MUSÍ být fixní (tj. rezervovaná DHCP serverem)

- Datum a čas TeskaLabs LogMan.io Collector MUSÍ být synchronizovány pomocí NTP

- TeskaLabs LogMan.io Collector BY MĚL používat DNS server Active Directory

- TeskaLabs LogMan.io Collector MUSÍ být schopen vyřešit hostitelská jména serverů doménových kontrolerů Active Directory

- TeskaLabs LogMan.io Collector MUSÍ být schopen dosáhnout na udp/88, tcp/88, udp/750 a tcp/750 porty (Kerberos authentication)

- Všechny Windows servery odesílající logy MUSÍ být schopny dosáhnout na tcp/5985 TeskaLabs LogMan.io Collector pro WEF a udp/88, tcp/88, udp/750 a tcp/750 porty (Kerberos authentication)

Tip

Toto nastavení využívá autentizaci Kerberos. Autentizace Kerberos používá Kerberos tickety specifické pro doménu Active Directory vydávané doménovým kontrolerem pro autentizaci a šifrování přeposílání logů. Je to optimální volba pro Windows počítače, které jsou spravovány prostřednictvím domény.

Active Directory

1.1. Vytvoření nového uživatele v Active Directory

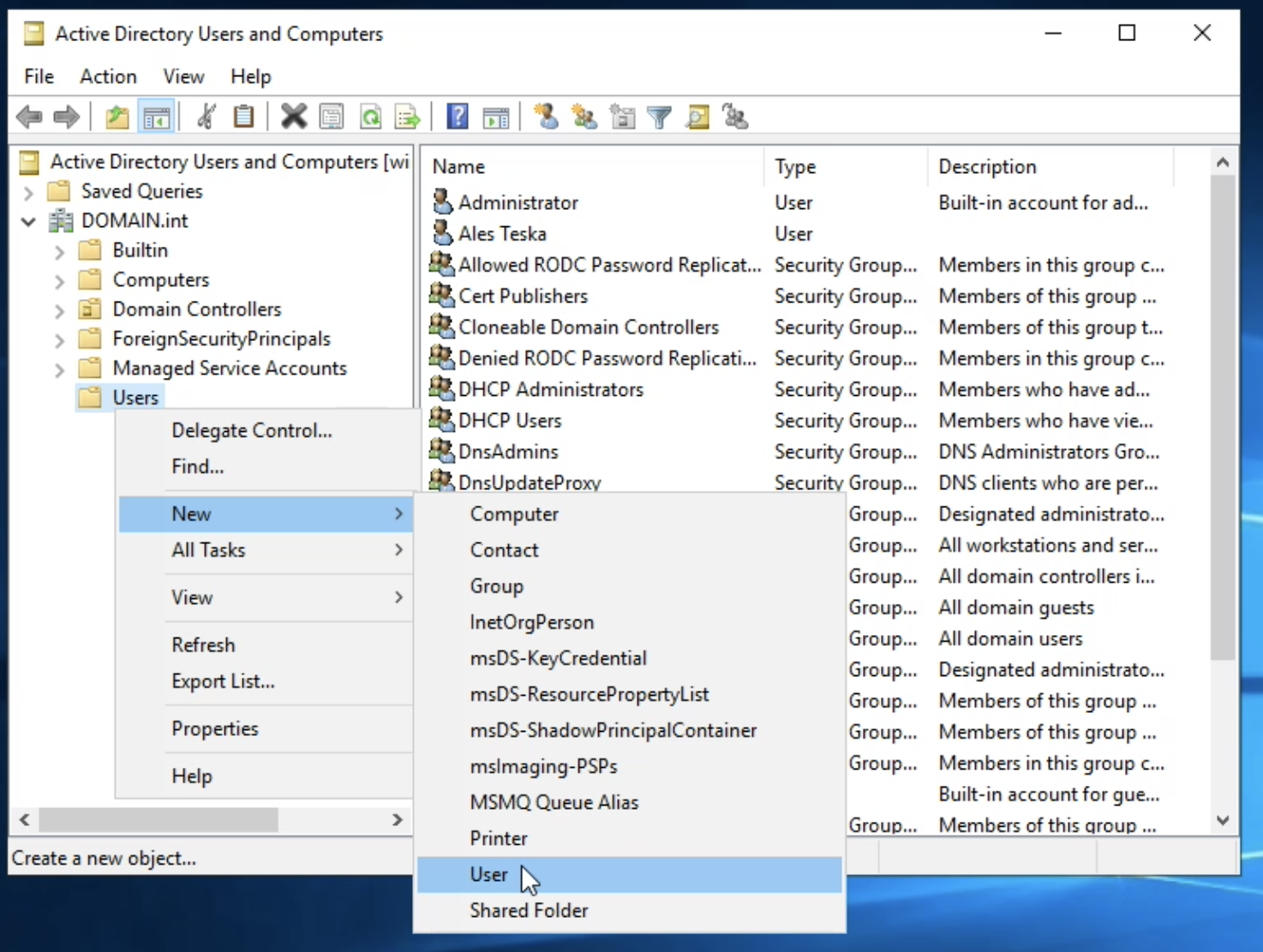

Projděte Windows Administrative Tools > Active Directory Users and Computers > DOMAIN.int > Users

Klikněte pravým tlačítkem a vyberte New > User

Zadejte následující informace:

- Full name:

TeskaLabs LogMan.io - User logon name:

lmio-collector

Warning

Přihlašovací jméno uživatele musí být stejné jako jméno počítače TeskaLabs LogMan.io Collector. Najdete ho na obrazovce nastavení TeskaLabs LogMan.io collector.

Klikněte na "Next".

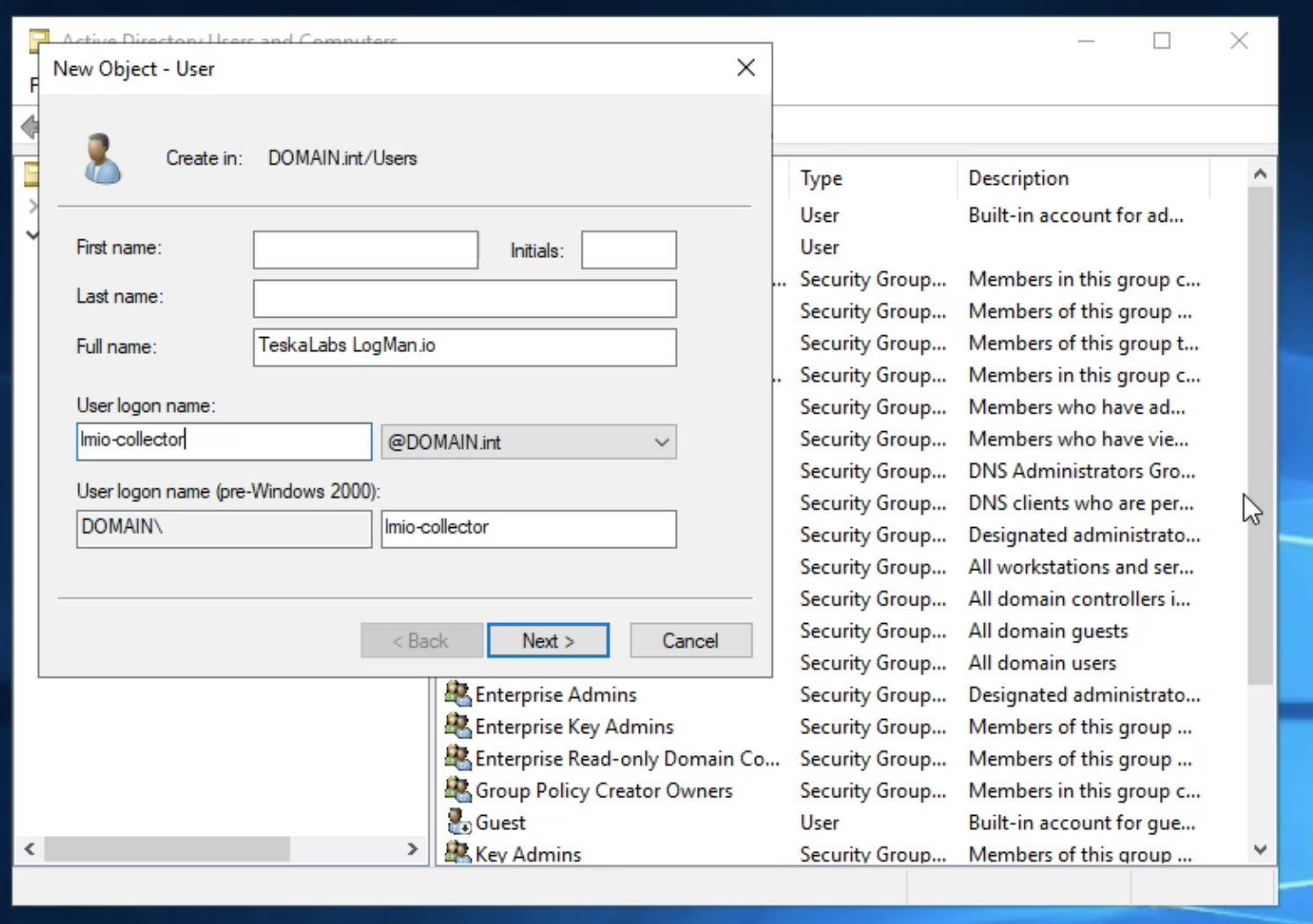

Nastavte heslo pro uživatele.

Tento příklad používá Password01!.

Warning

Použijte silné heslo podle vaší politiky. Toto heslo bude použito v pozdějším kroku tohoto postupu.

Odškrtněte "User must change password at next logon".

Zaškrtněte "Password never expires".

Klikněte na Next a poté na tlačítko Finish pro vytvoření uživatele.

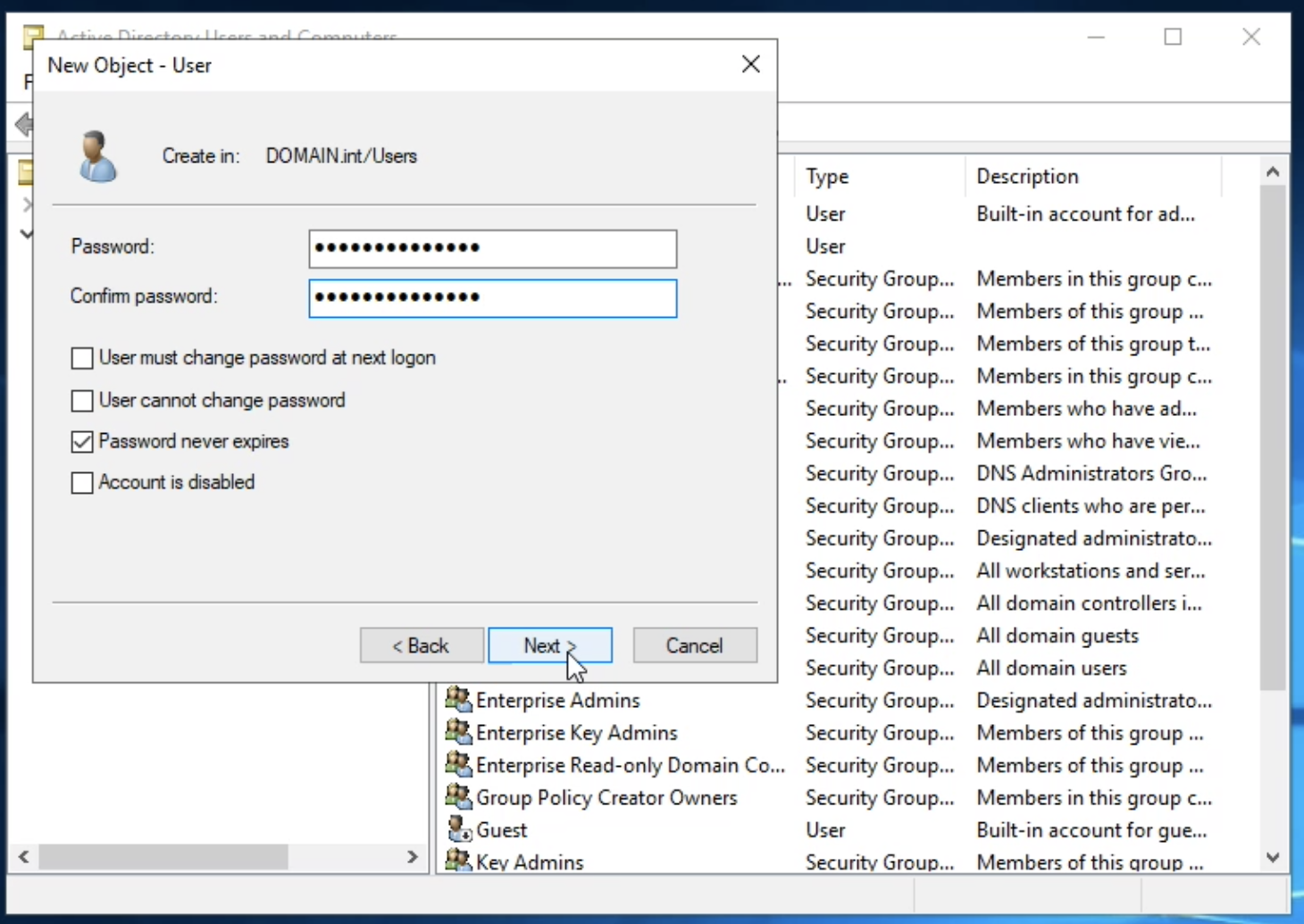

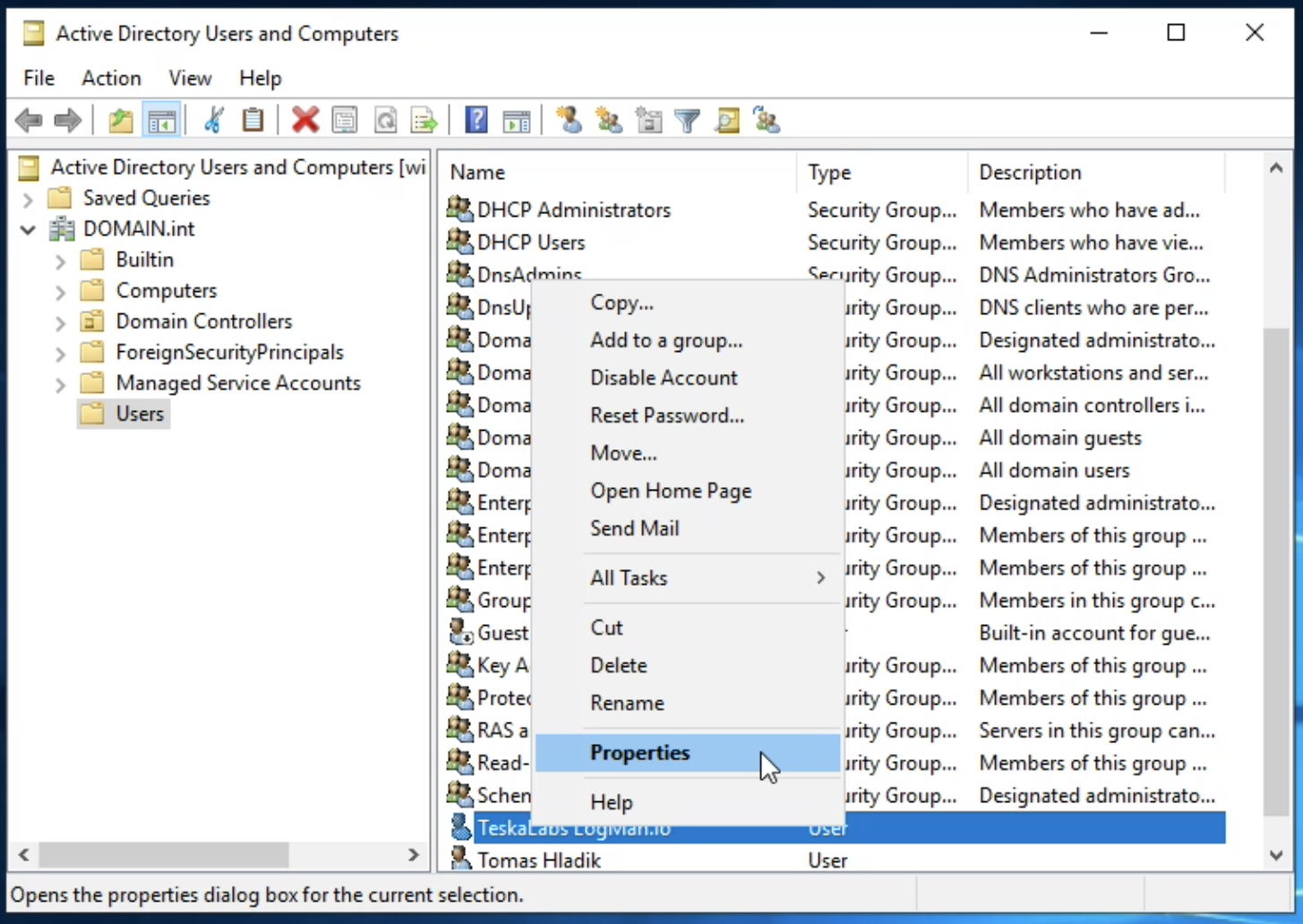

Nakonec klikněte pravým tlačítkem na nového uživatele, klikněte na Properties a otevřete záložku Account.

- Zaškrtněte "This account supports Kerberos AES 128 bit encryption".

- Zaškrtněte "This account supports Kerberos AES 256 bit encryption".

Nový uživatel lmio-collector je nyní připraven.

1.2. Vytvoření A záznamu v DNS serveru pro TeskaLabs LogMan.io Collector

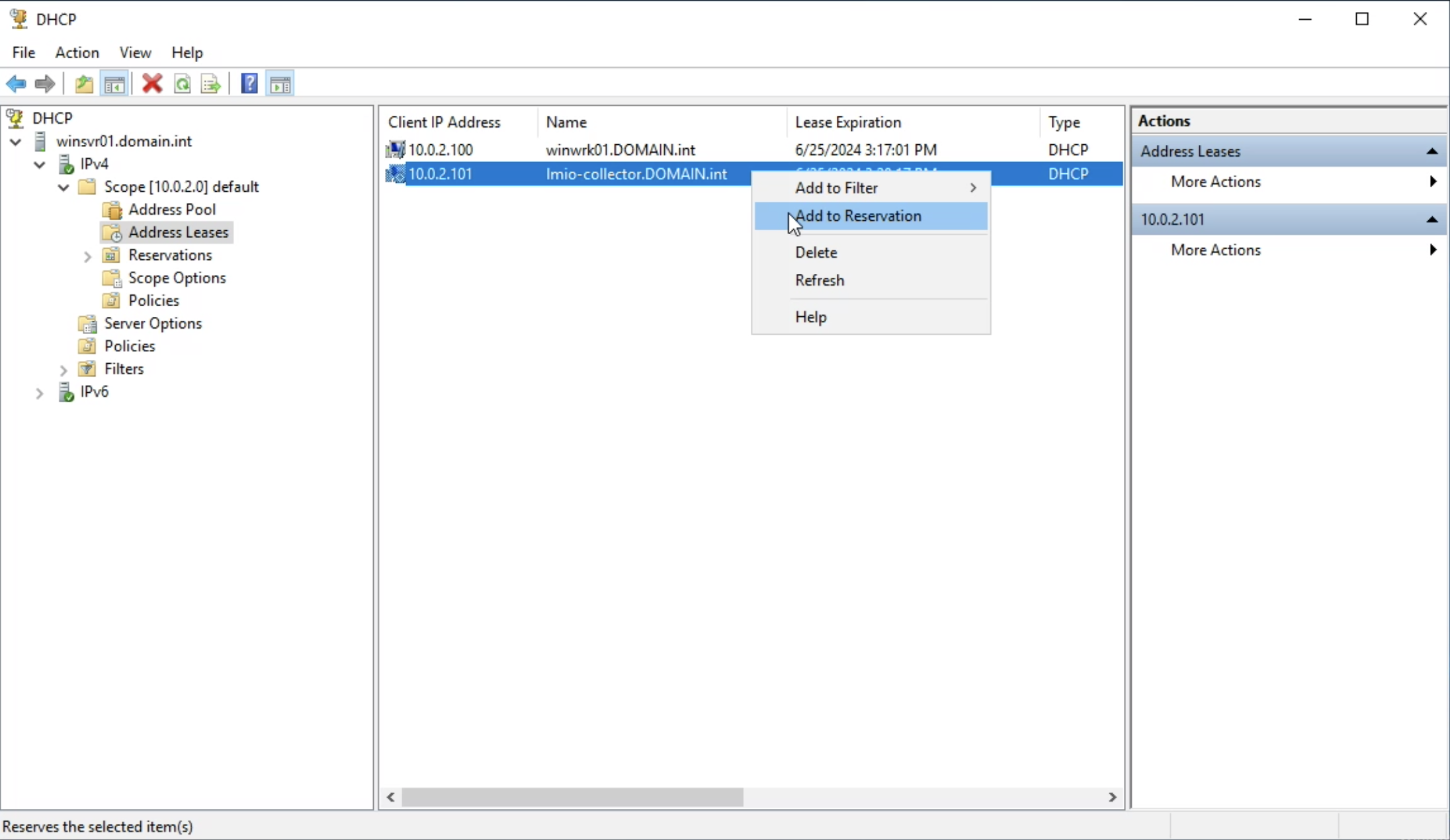

Použití DHCP pro rezervaci IP adresy sběrače

Pevná IP adresa MUSÍ být přidělena TeskaLabs LogMan.io Collector. To může být provedeno "rezervováním" IP adresy v DHCP serveru Active Directory.

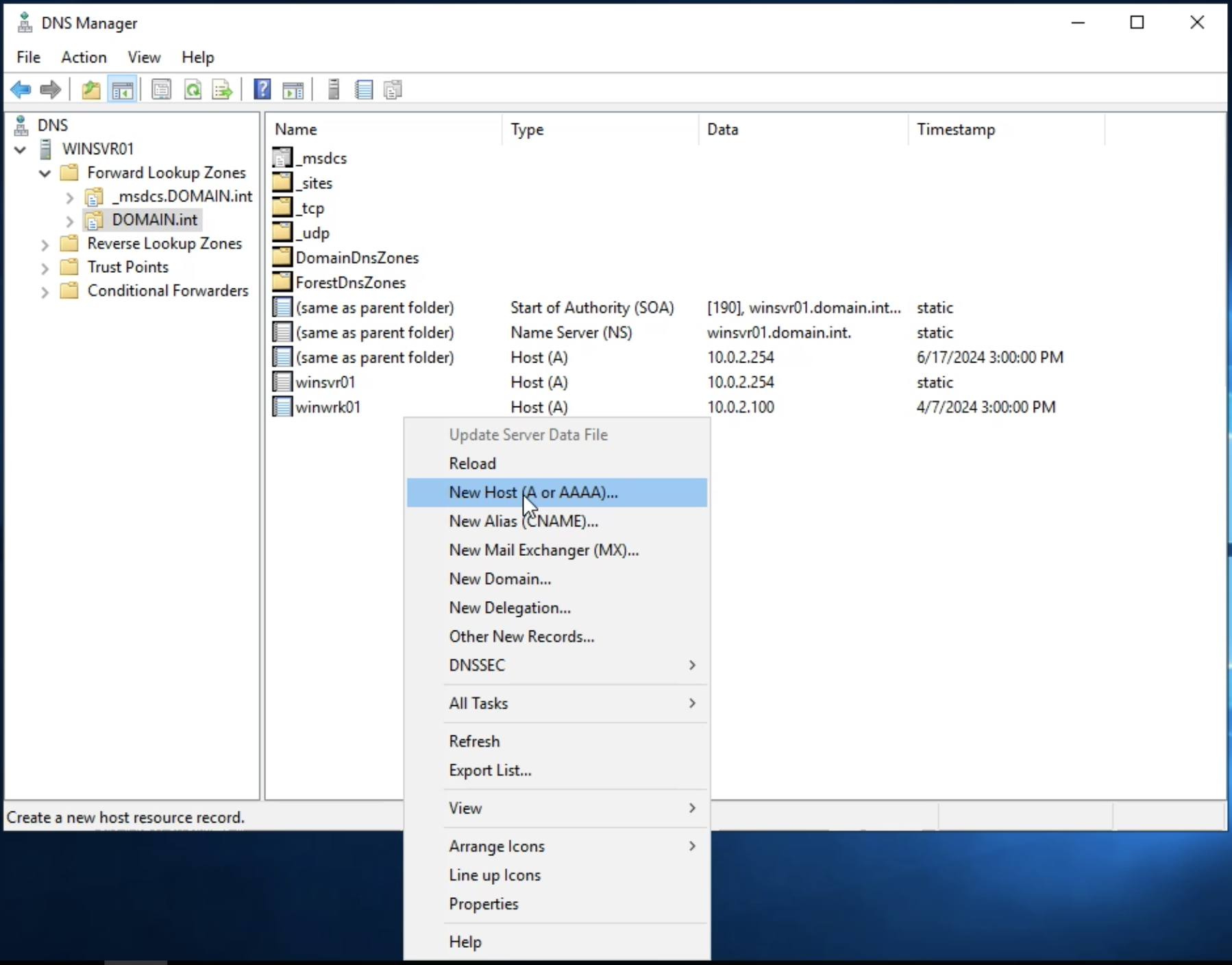

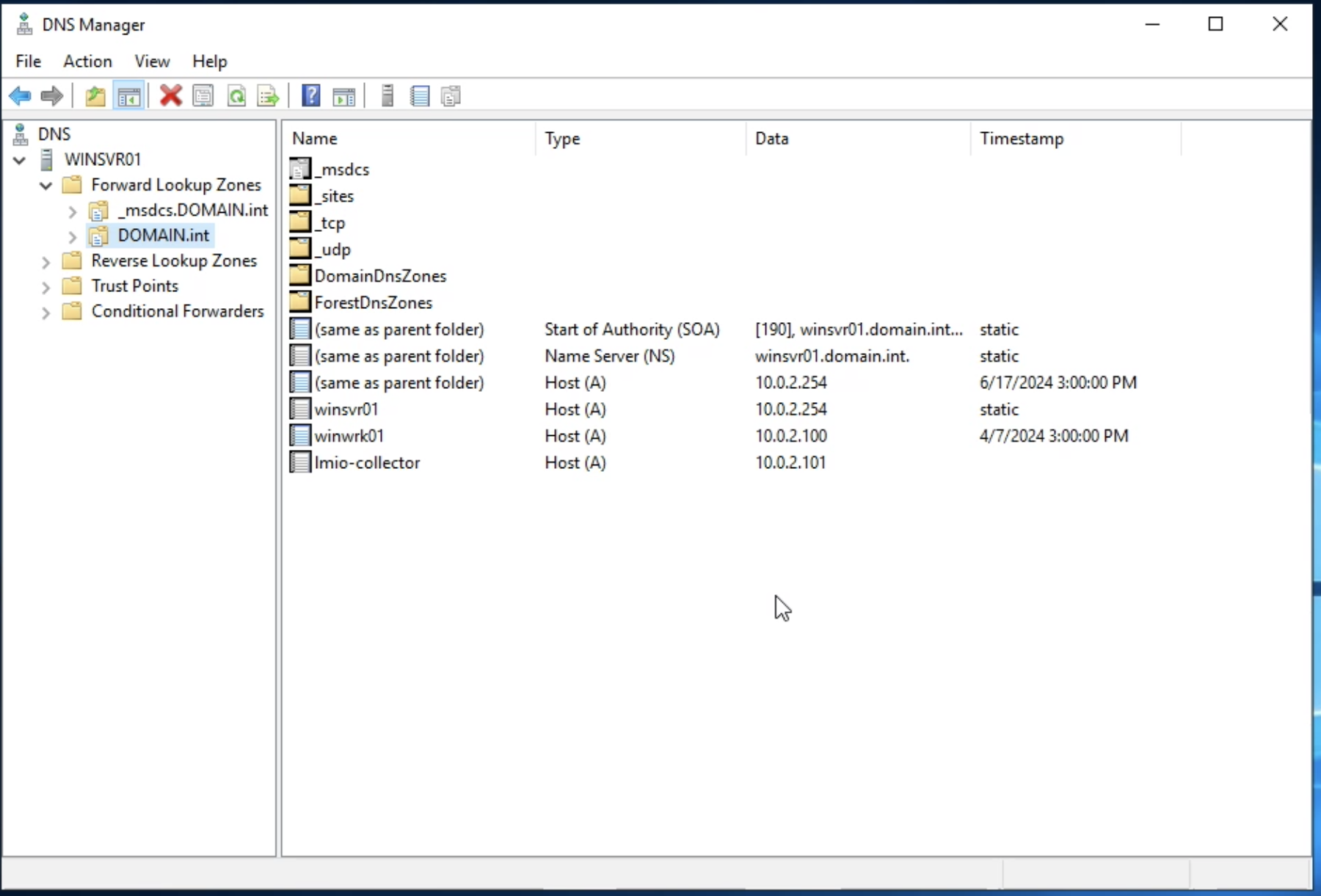

Projděte Windows Administrative Tools > DNS > Forward Lookup Zones > DOMAIN.int

Klikněte pravým tlačítkem a vyberte "New Host (A or AAAA)…"

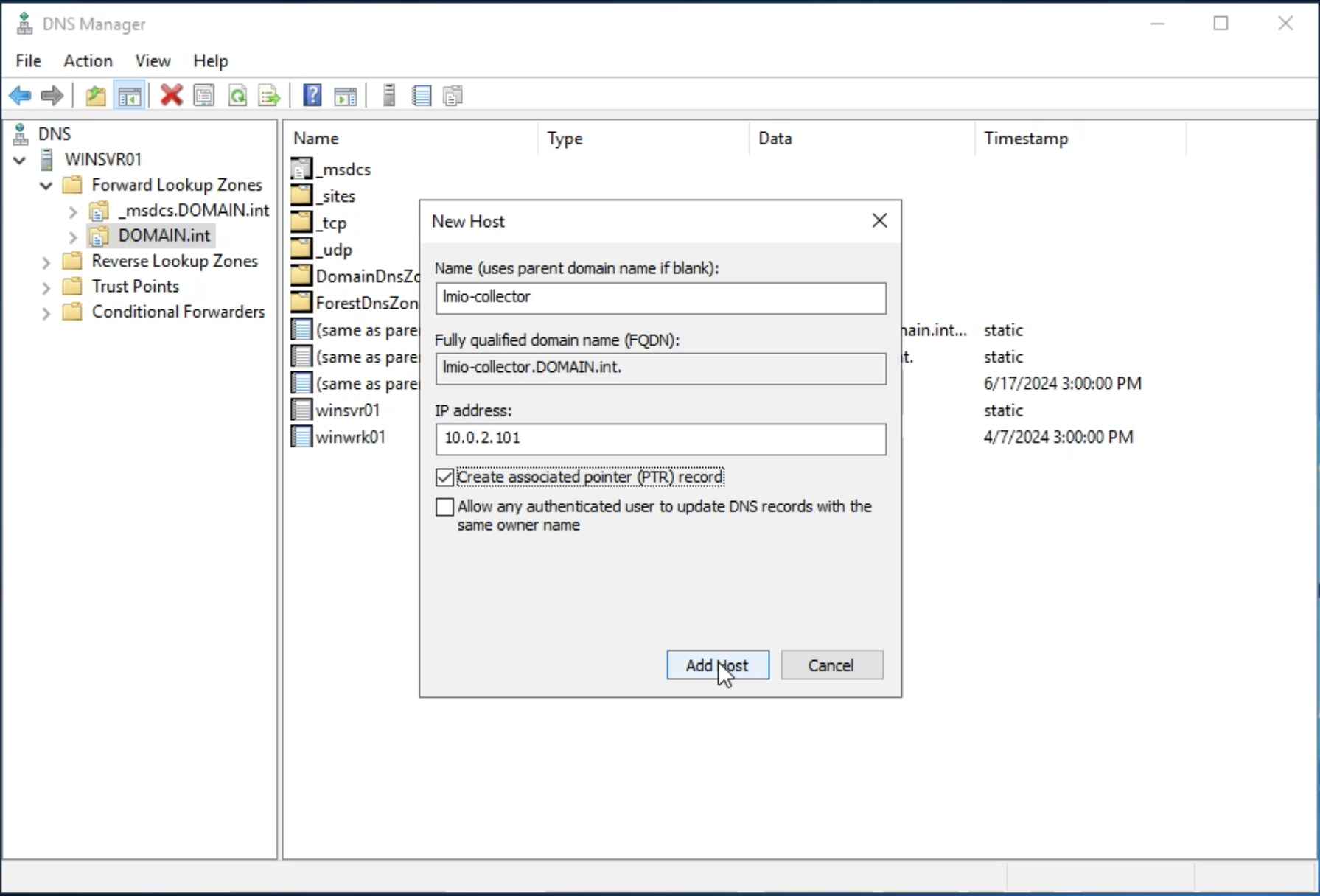

Přidejte záznam s názvem lmio-collector a IP adresou 10.0.2.101.

Upravte tento záznam podle IP adresy vašeho TeskaLabs LogMan.io Collector.

Klikněte na tlačítko Add Host pro dokončení.

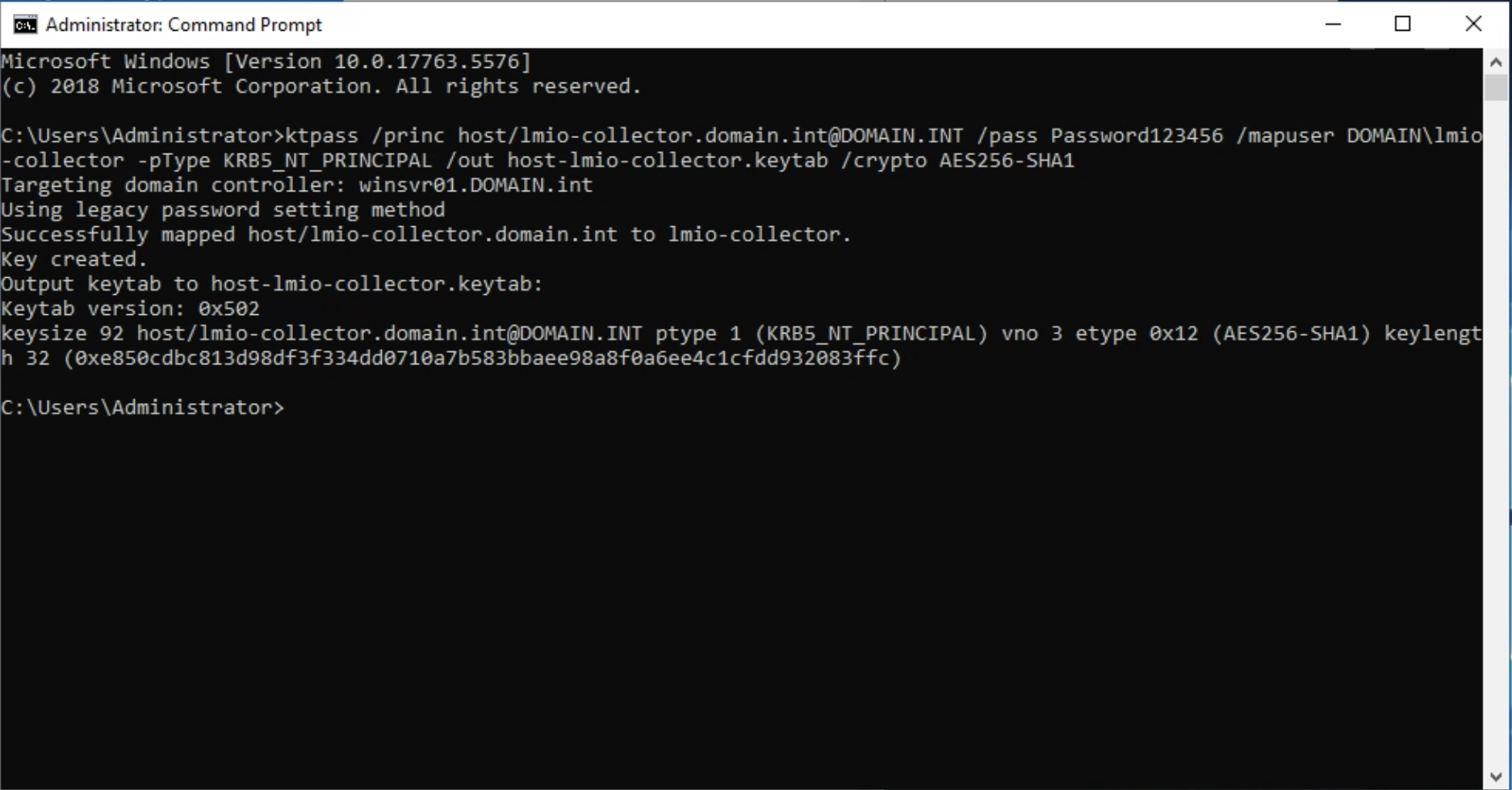

1.3. Vytvoření hostitelského principálu

Vytvořte hostitelský principál a přidružený keytab soubor pro hostitele TeskaLabs LogMan.io Collector. Spusťte následující příkaz na příkazovém řádku serveru Active Directory Domain Controller (cmd.exe):

ktpass /princ host/lmio-collector.domain.int@DOMAIN.INT /pass Password01! /mapuser DOMAIN\lmio-collector -pType KRB5_NT_PRINCIPAL /out host-lmio-collector.keytab /crypto AES256-SHA1

Proces je citlivý na velikost písmen

Ujistěte se, že jste KAPITALIZOVALI vše, co je kapitalizováno v našich příkladech (například host/lmio-collector.domain.int@DOMAIN.INT).

Musí být KAPITALIZOVÁNO i v případě, že vaše doména obsahuje malá písmena.

Keytab soubor host-lmio-collector.keytab je vytvořen.

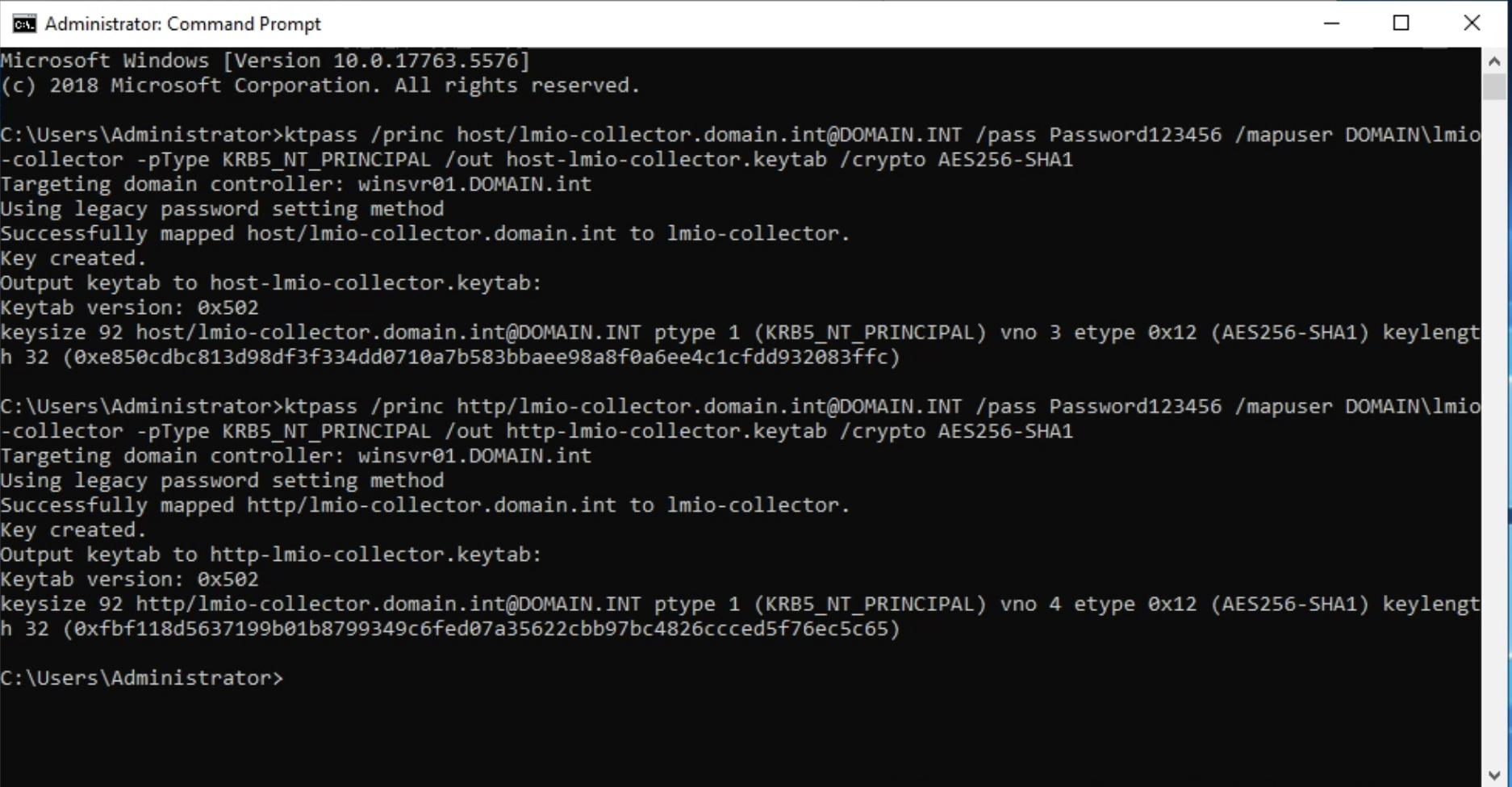

1.4. Vytvoření http principálu

Vytvořte servisní principál a přidružený keytab soubor pro službu:

ktpass /princ http/lmio-collector.domain.int@DOMAIN.INT /pass Password01! /mapuser DOMAIN\lmio-collector -pType KRB5_NT_PRINCIPAL /out http-lmio-collector.keytab /crypto AES256-SHA1

Keytab soubor http-lmio-collector.keytab je vytvořen.

1.5. Sběr keytab souborů ze serveru Windows

Sesbírejte dva keytab soubory z výše uvedených kroků. Nahrajete je do TeskaLabs LogMan.io v pozdějším kroku.

Skupinové politiky

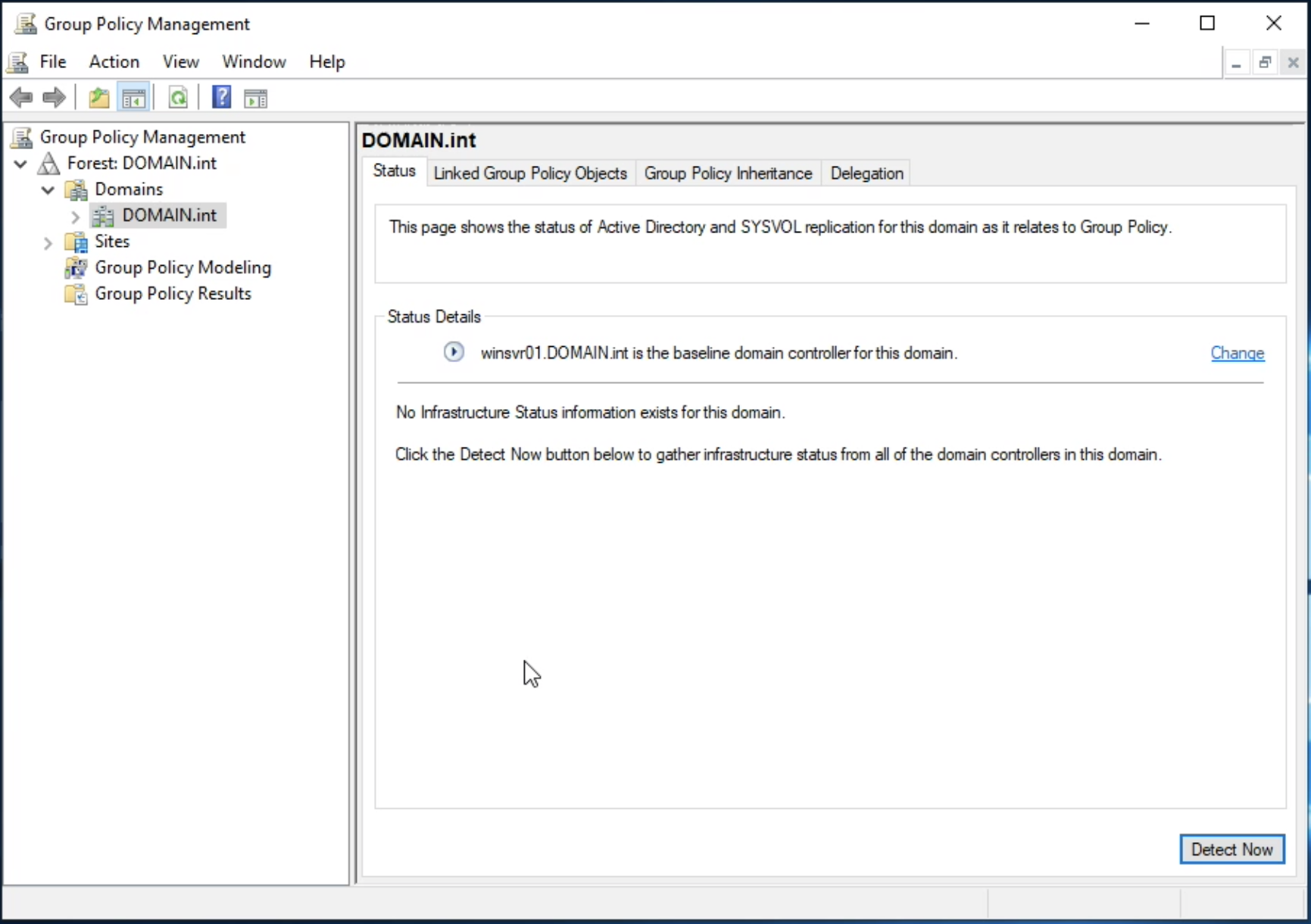

2.1. Otevřete konzoli pro správu skupinových politik

Projděte Windows Administrative Tools > Group Policy Management, vyberte svou doménu, v tomto příkladě DOMAIN.int.

2.2. Vytvoření objektu skupinové politiky

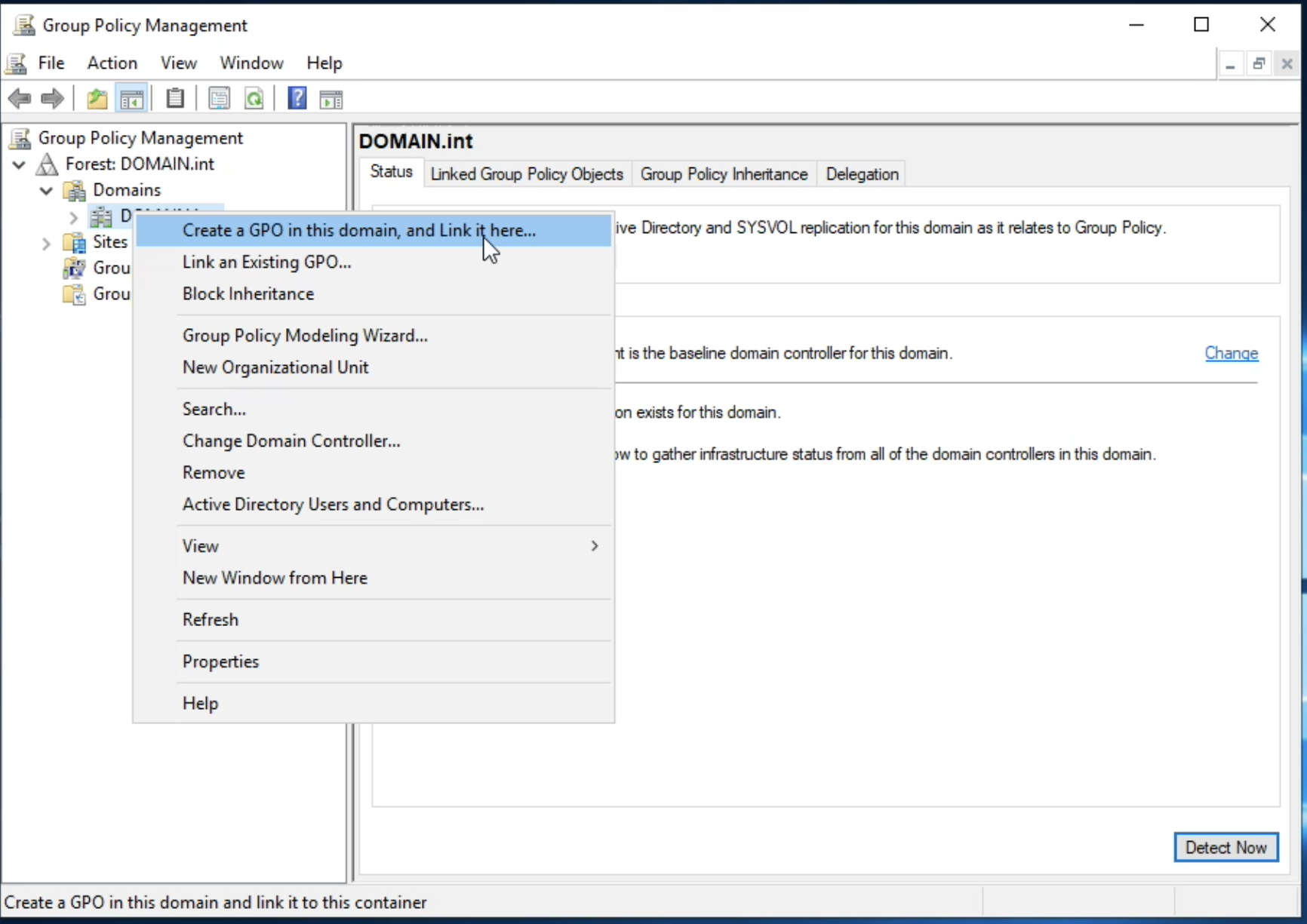

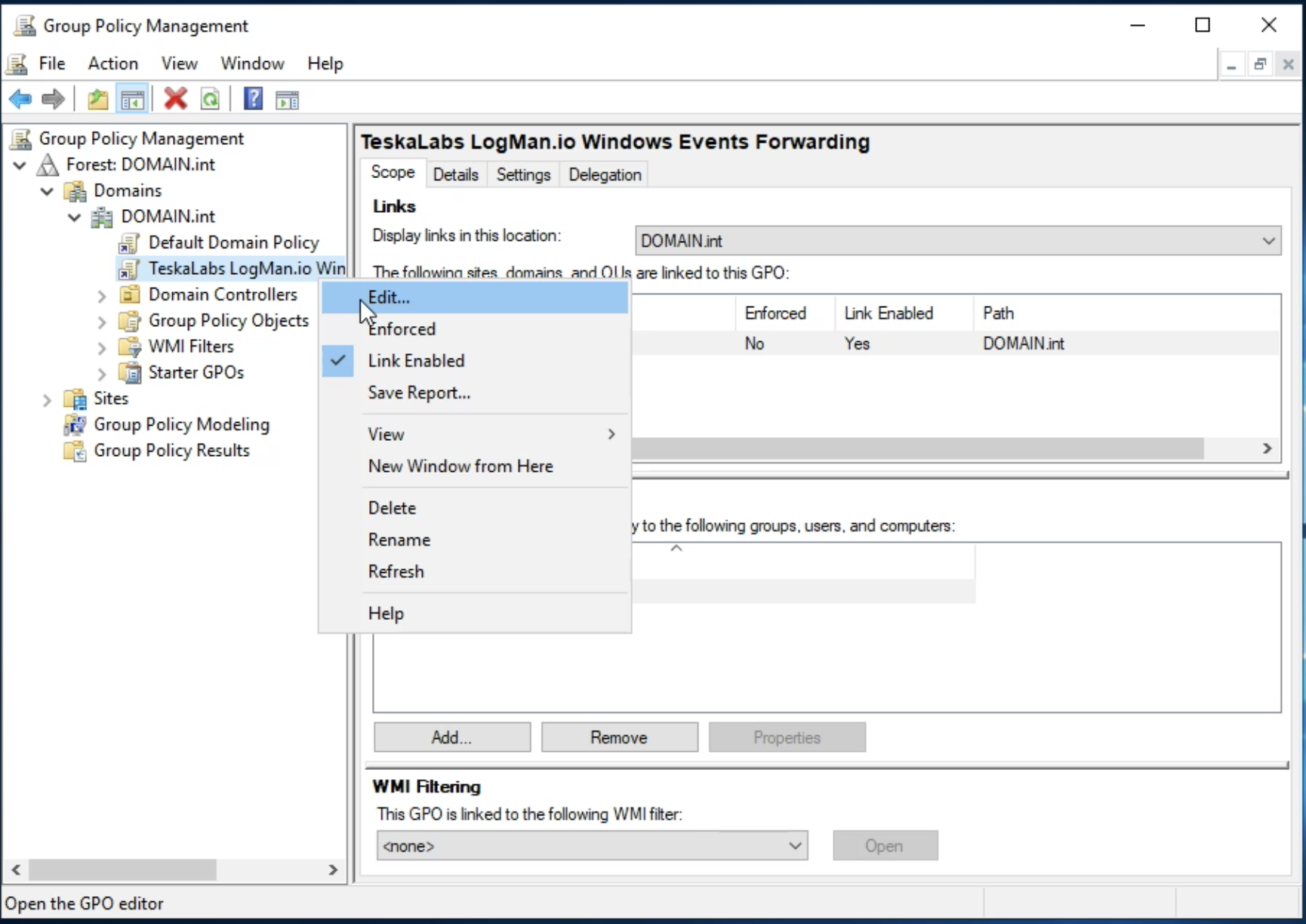

V konzoli správy skupinových politik vyberte svou doménu, například DOMAIN.int.

Klikněte pravým tlačítkem na doménu a vyberte "Create a GPO in this domain, and Link it here....

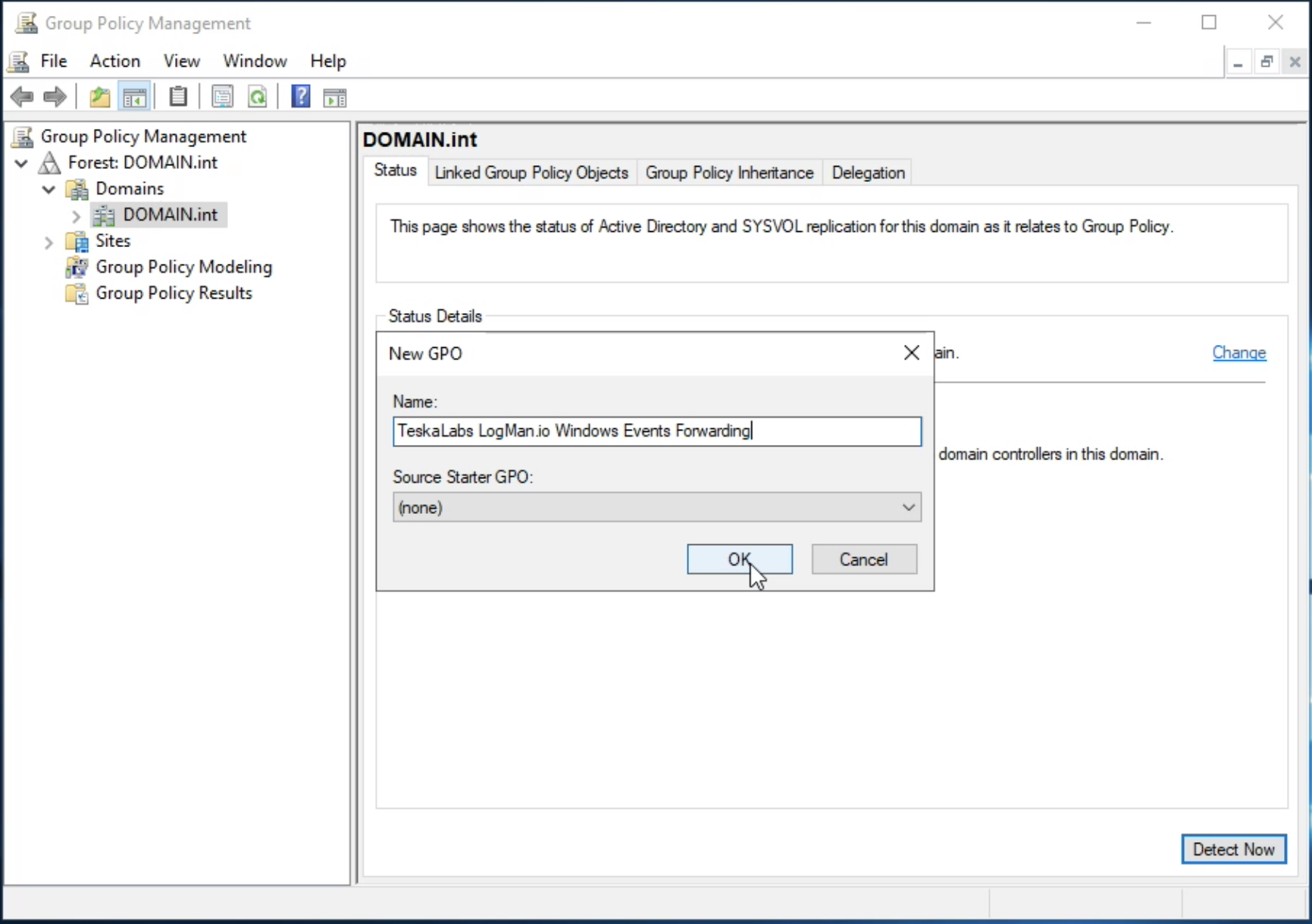

Zadejte název nového GPO, "TeskaLabs LogMan.io Windows Event Forwarding", poté vyberte OK.

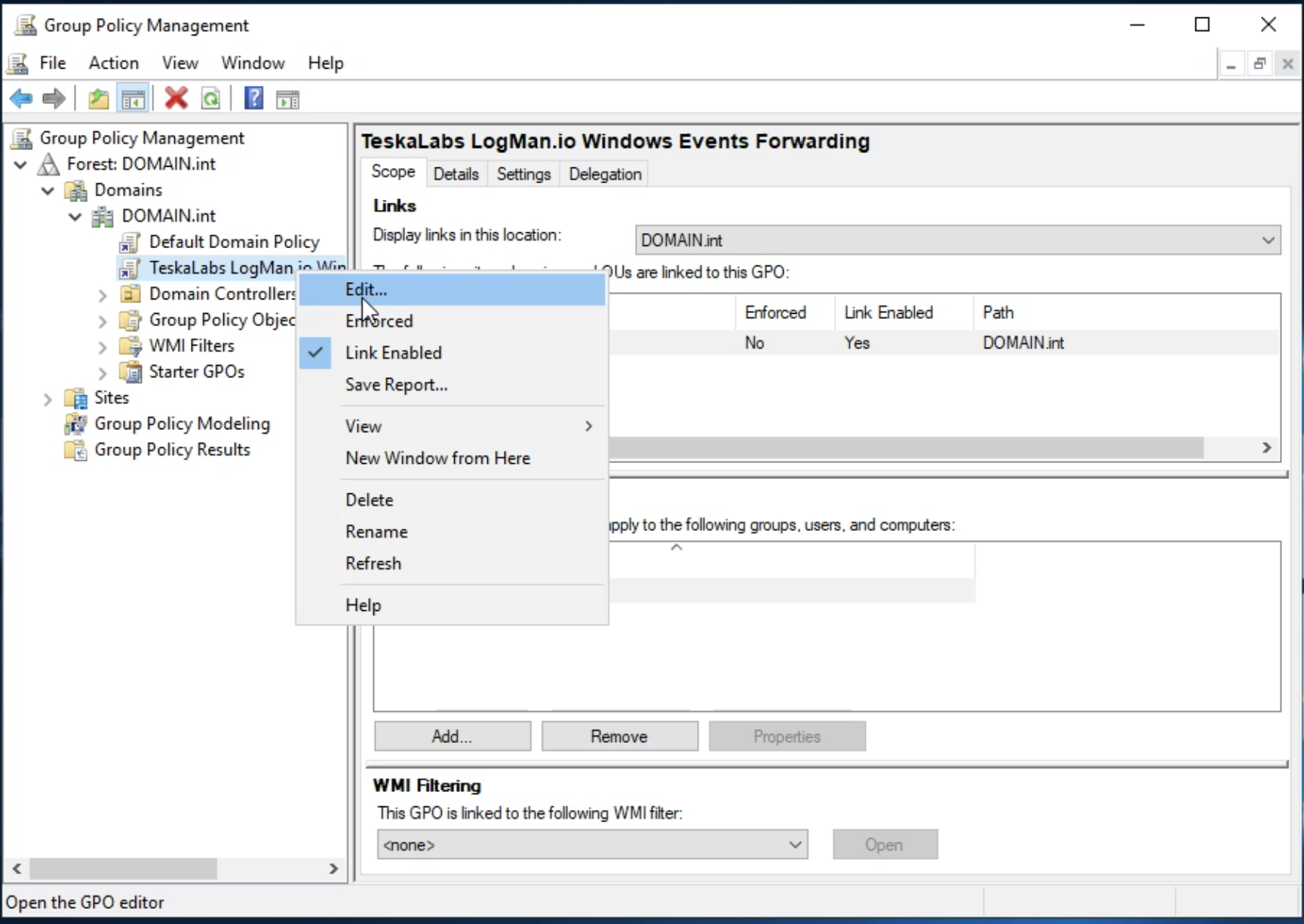

2.3. Konfigurace objektu skupinové politiky

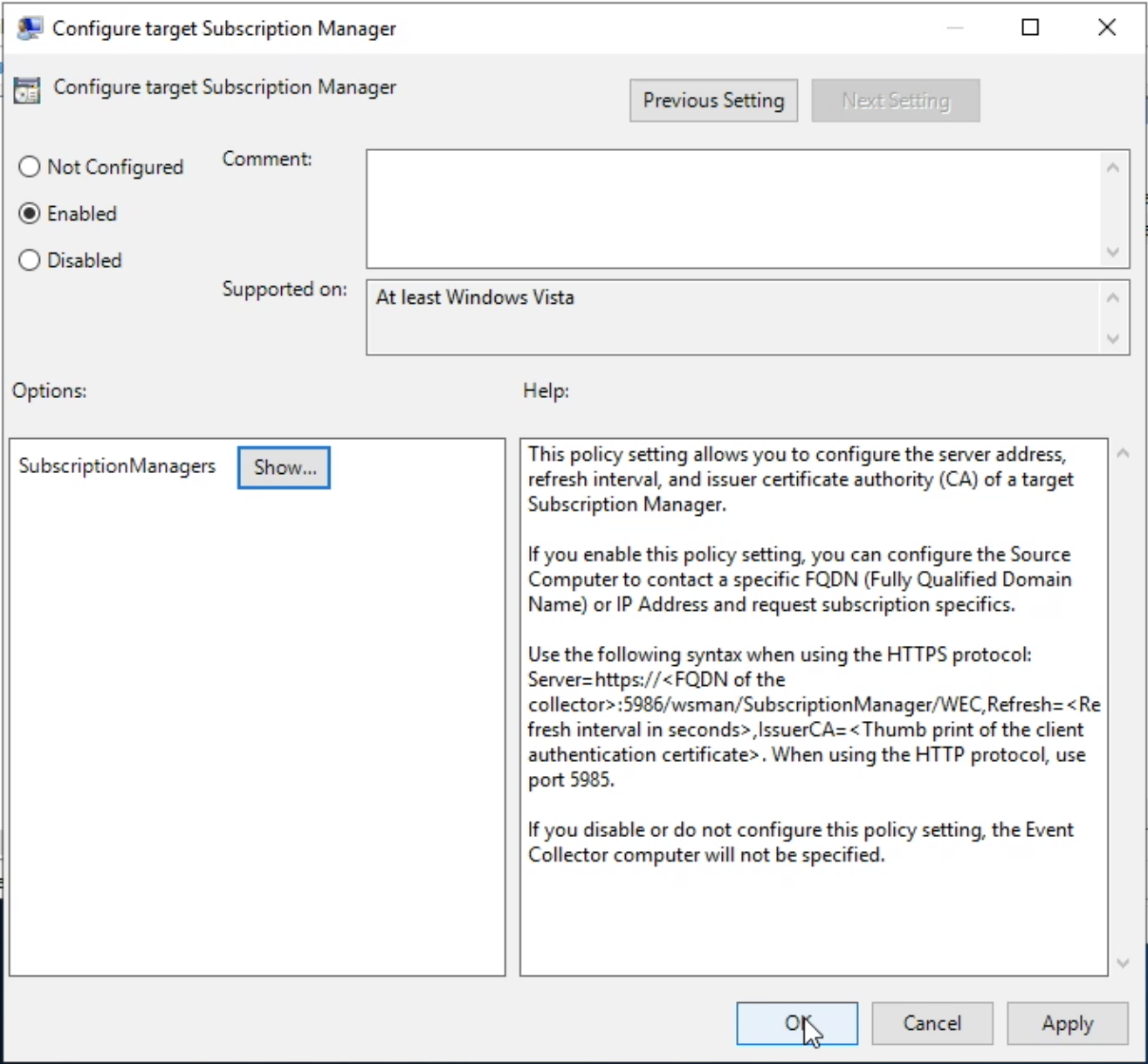

Nové GPO je vytvořeno a připojeno k vaší doméně. Pro konfiguraci nastavení politiky klikněte pravým tlačítkem na vytvořené GPO a vyberte "Edit...".

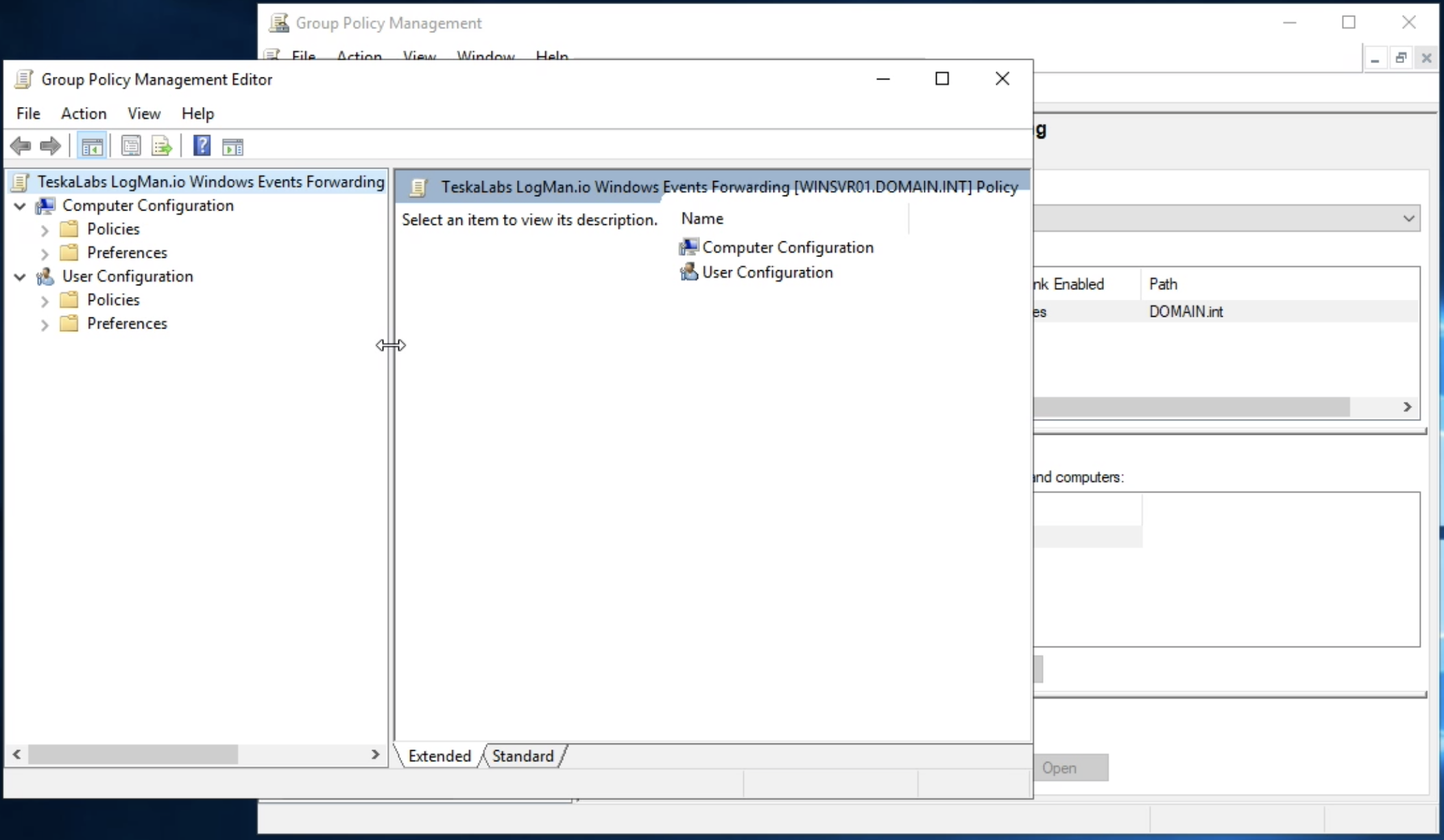

Otevře se "Group Policy Management Editor" pro přizpůsobení GPO.

2.4. Konfigurace politiky přeposílání událostí v sekci Konfigurace počítače

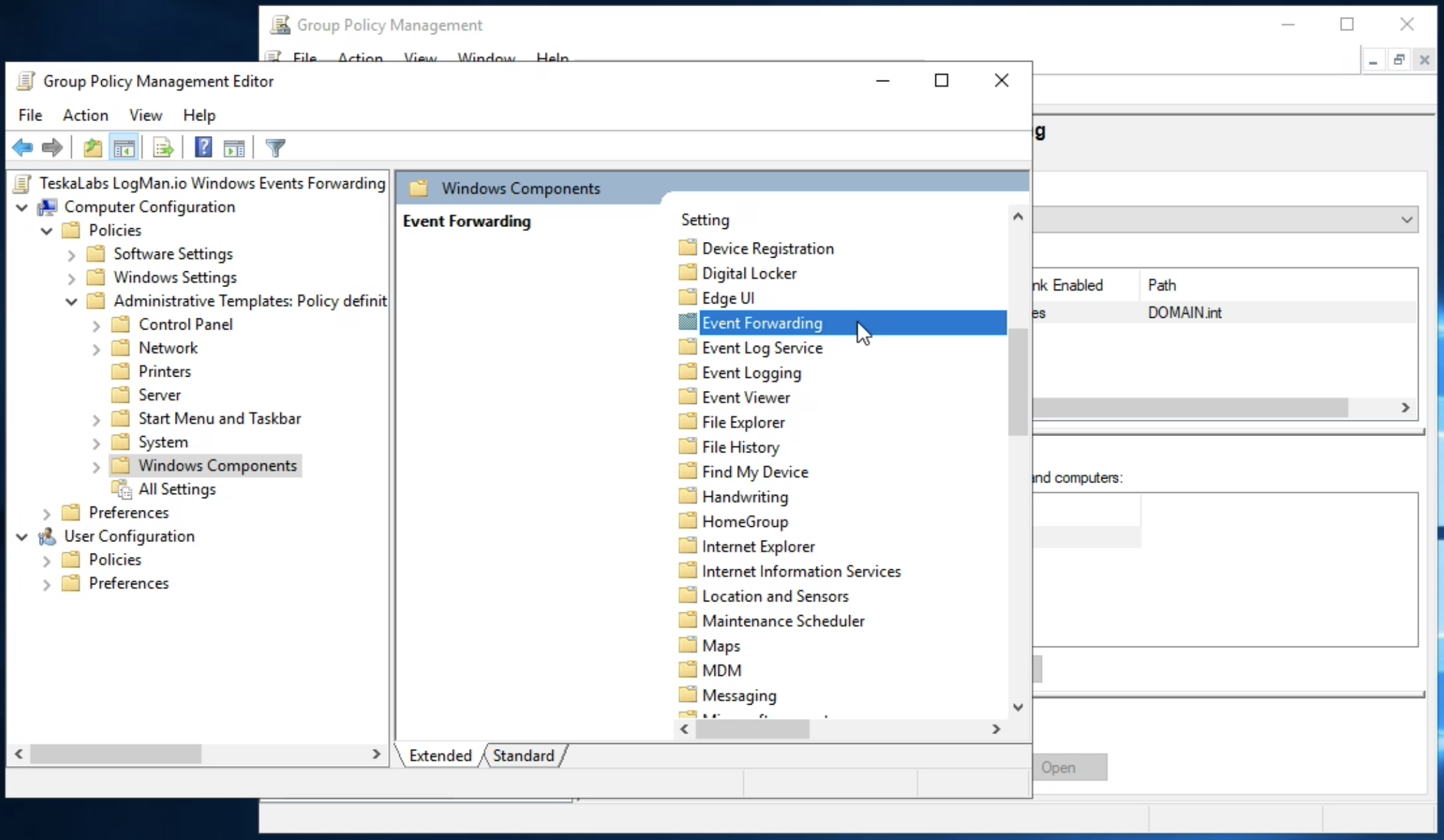

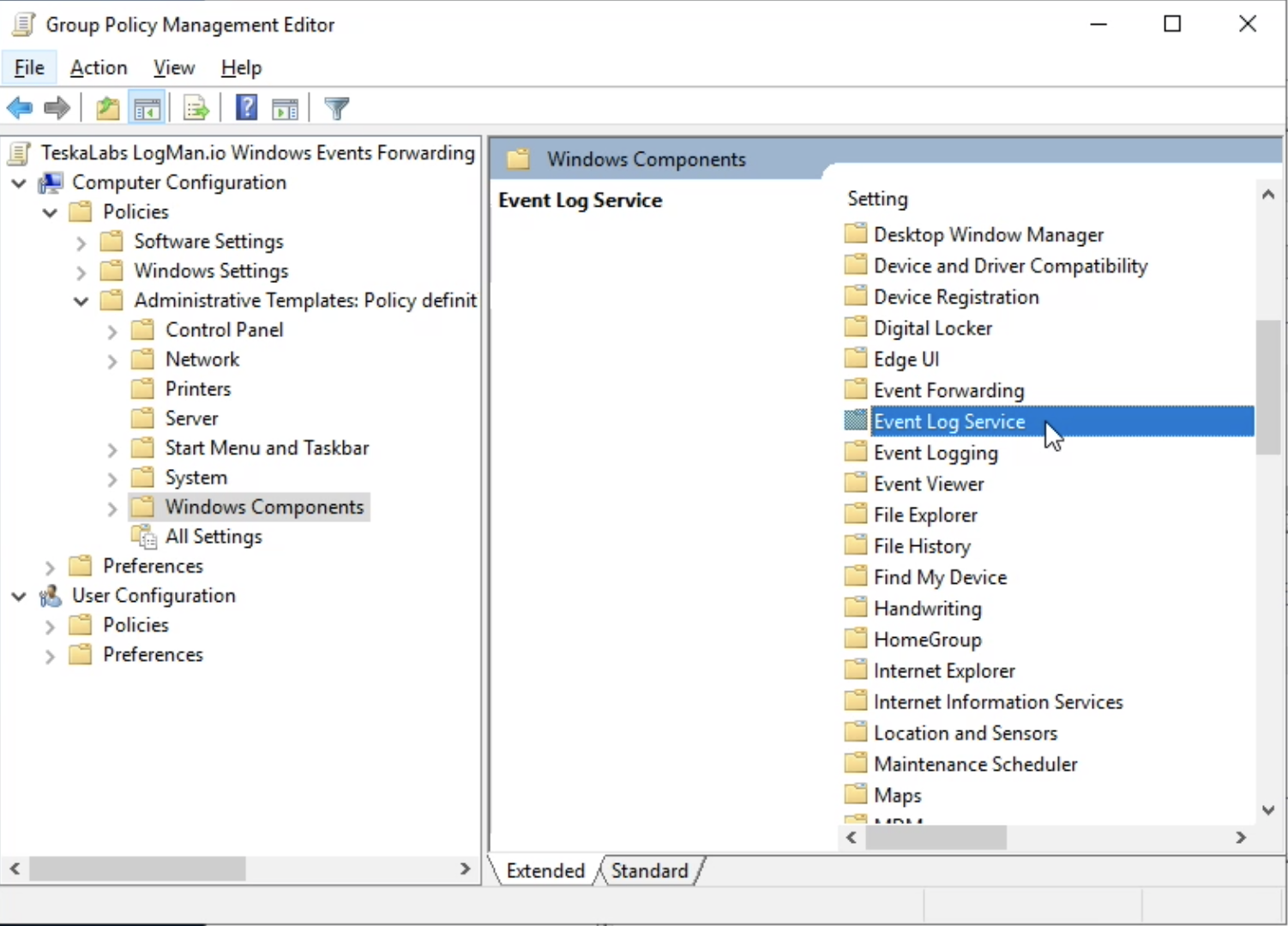

V "Group Policy Management Editor" projděte Computer Configuration > Policies > Administative Templates > Windows Components a vyberte Event Forwarding.

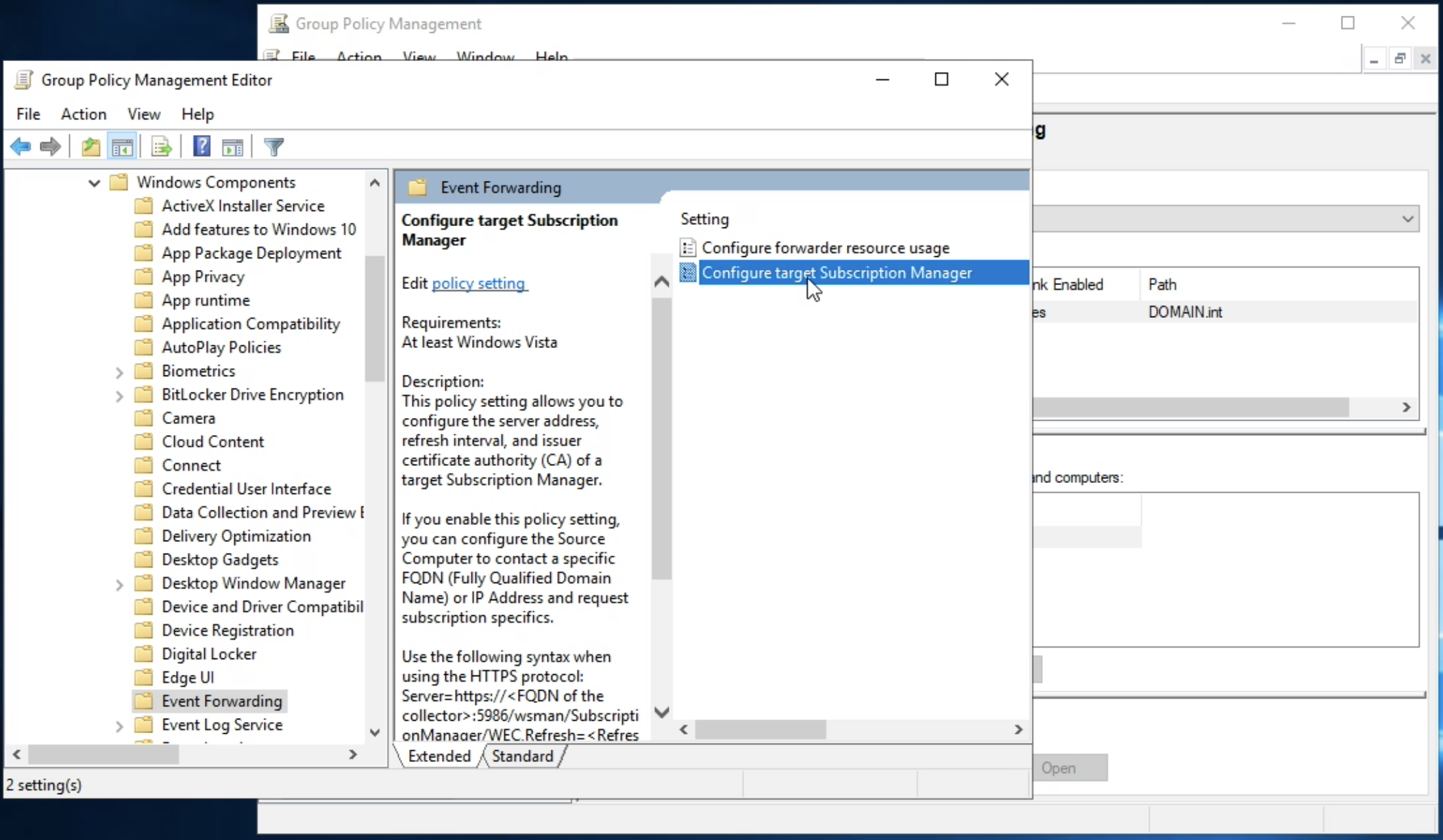

Vyberte "Configure target Subscription Manager".

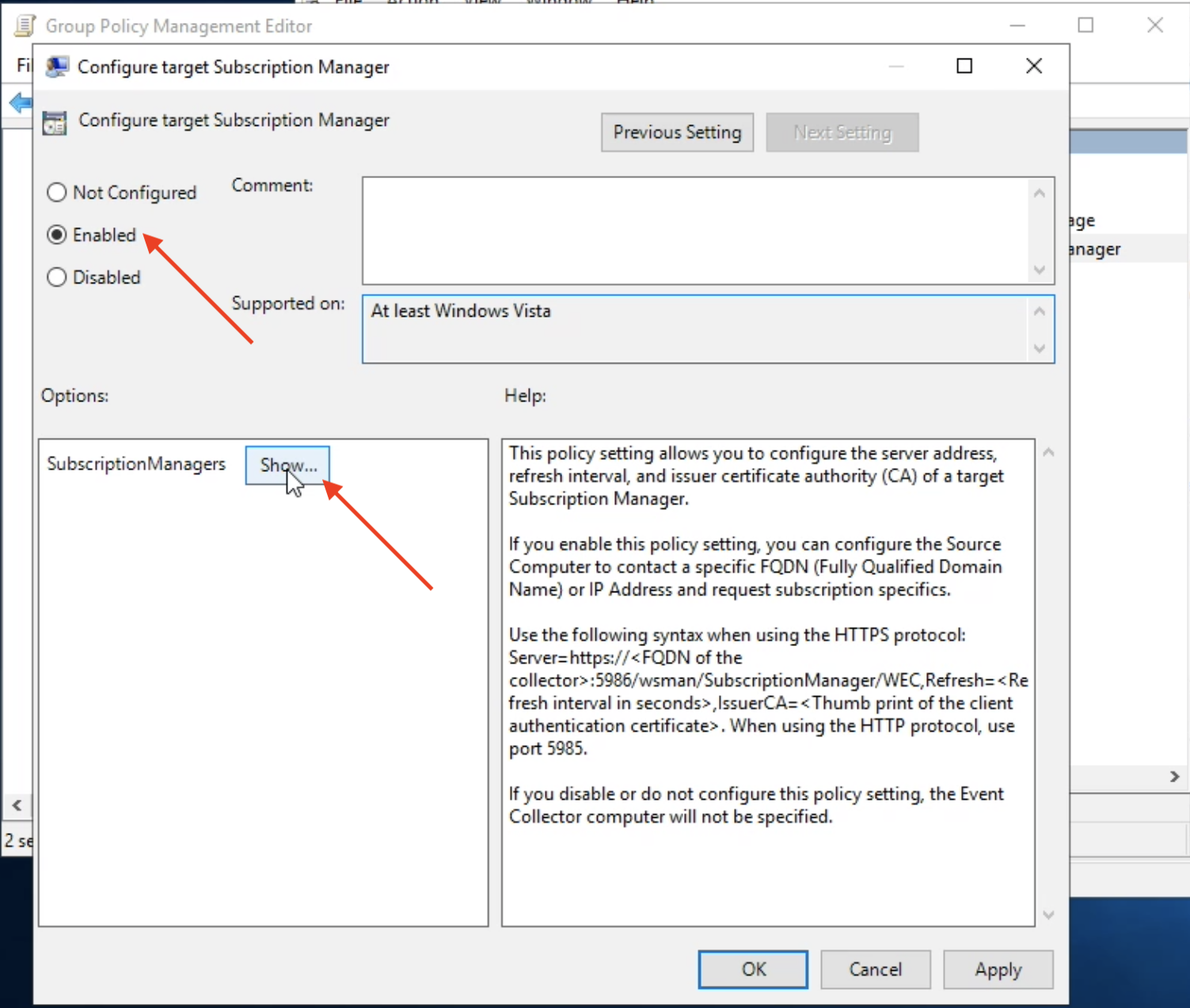

Povolte nastavení a vyberte Show.

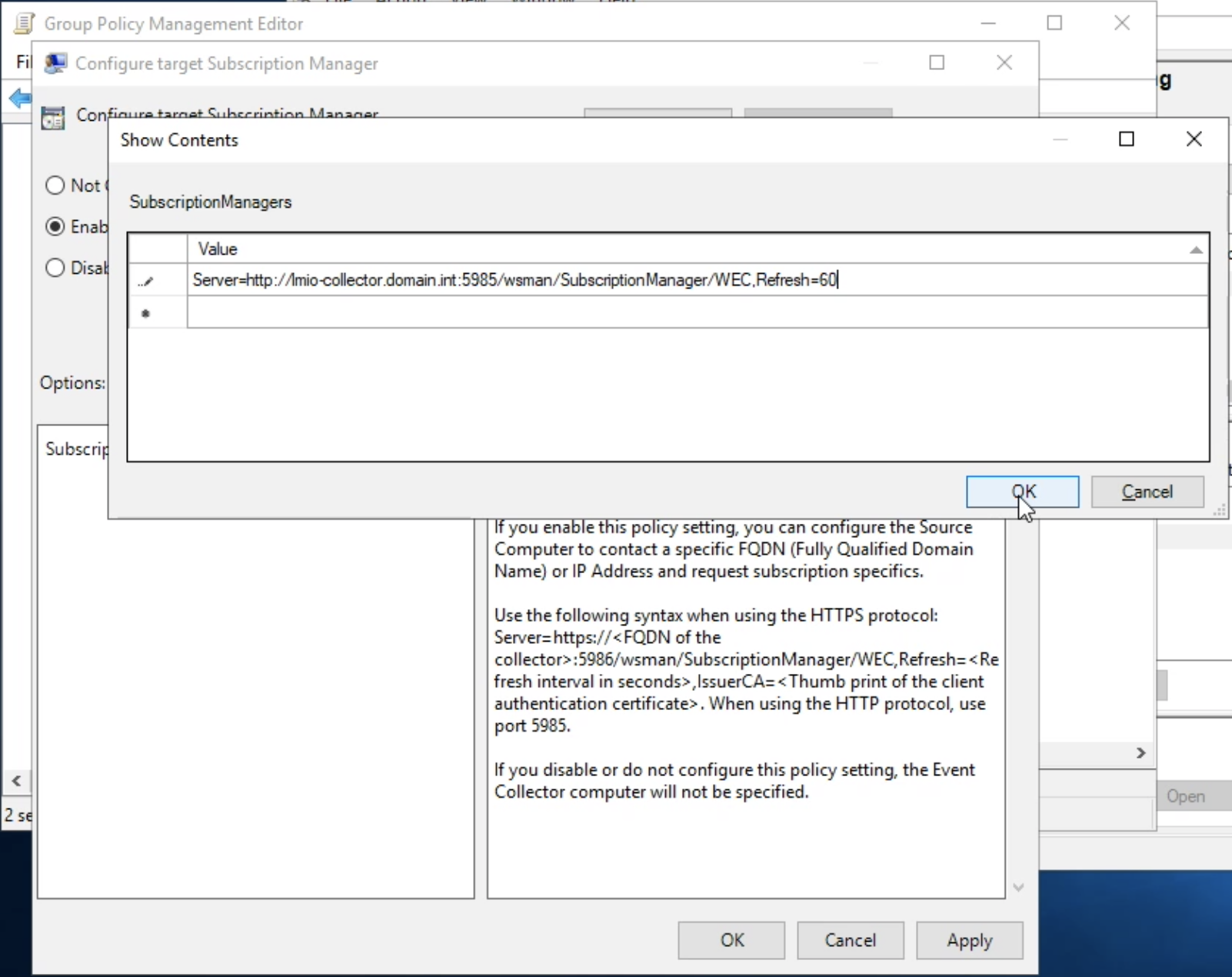

Vyplňte umístění TeskaLabs LogMan.io Collector:

Server=http://lmio-collector.domain.int:5985/wsman/SubscriptionManager/WEC,Refresh=60

Stiskněte OK pro uložení nastavení.

2.5. Použití

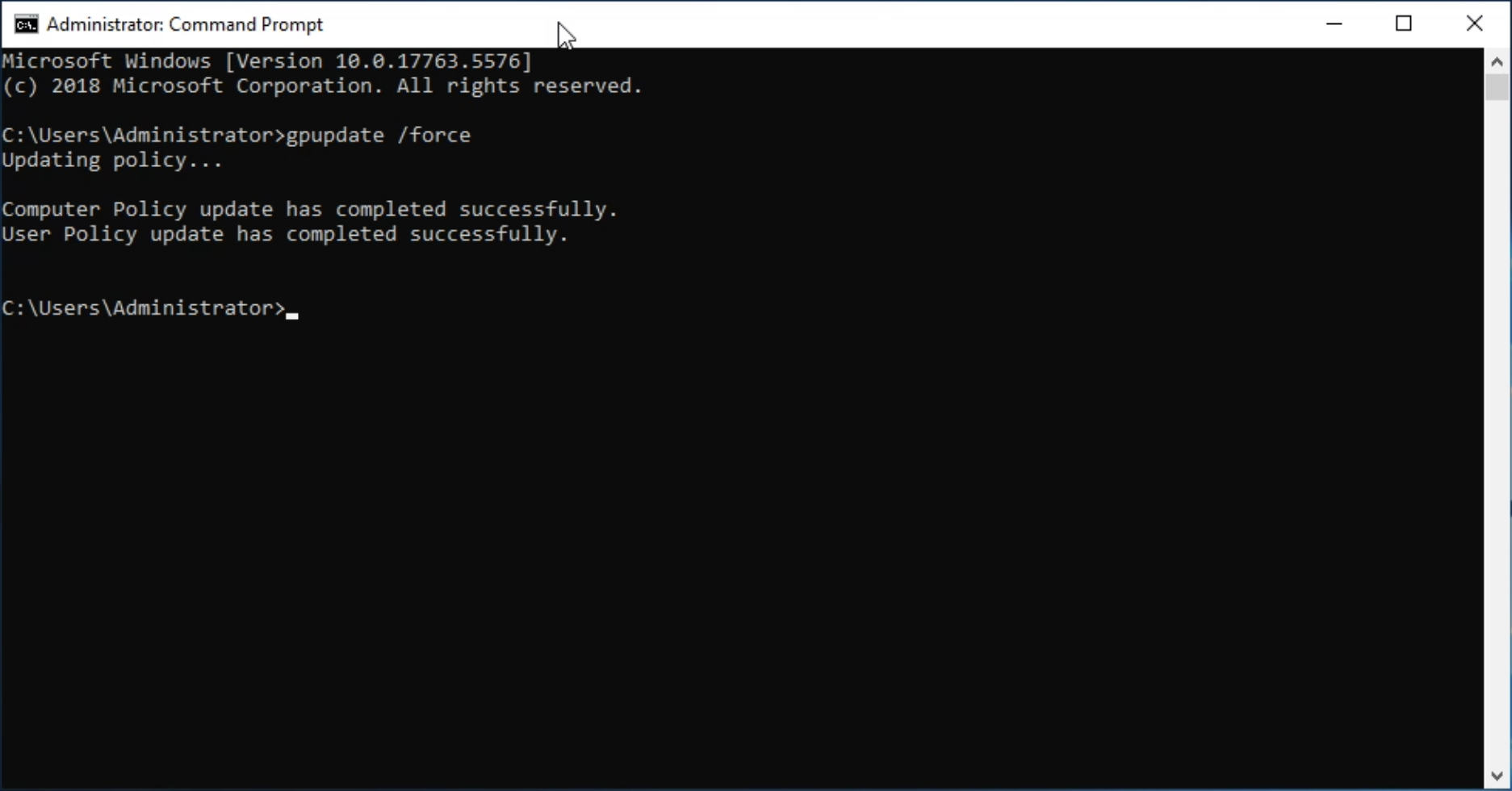

Spusťte gpupdate /force v cmd.exe na serveru Windows.

Bezpečnostní log

WEF nemůže přistupovat k bezpečnostnímu logu Windows ve výchozím nastavení.

Pro povolení přeposílání bezpečnostního logu přidejte Network Service do WEF.

Tip

Bezpečnostní log Windows je nejdůležitějším zdrojem informací o kybernetické bezpečnosti a musí být nakonfigurován.

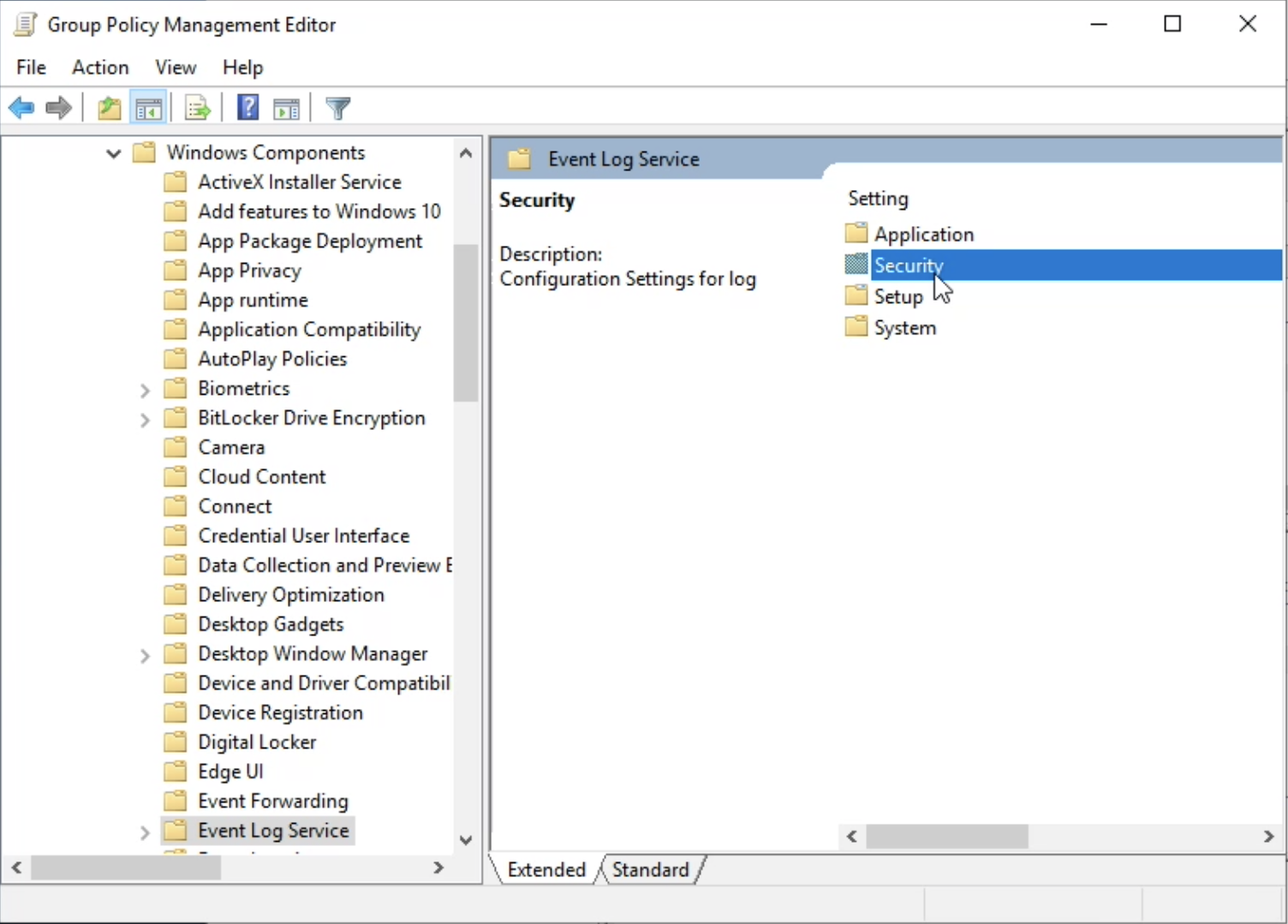

3.1. Otevřete konzoli pro správu skupinových politik

Projděte Windows Administrative Tools > Group Policy Management, vyberte svou doménu, v tomto příkladě DOMAIN.int.

Klikněte pravým tlačítkem a vyberte "Edit...".

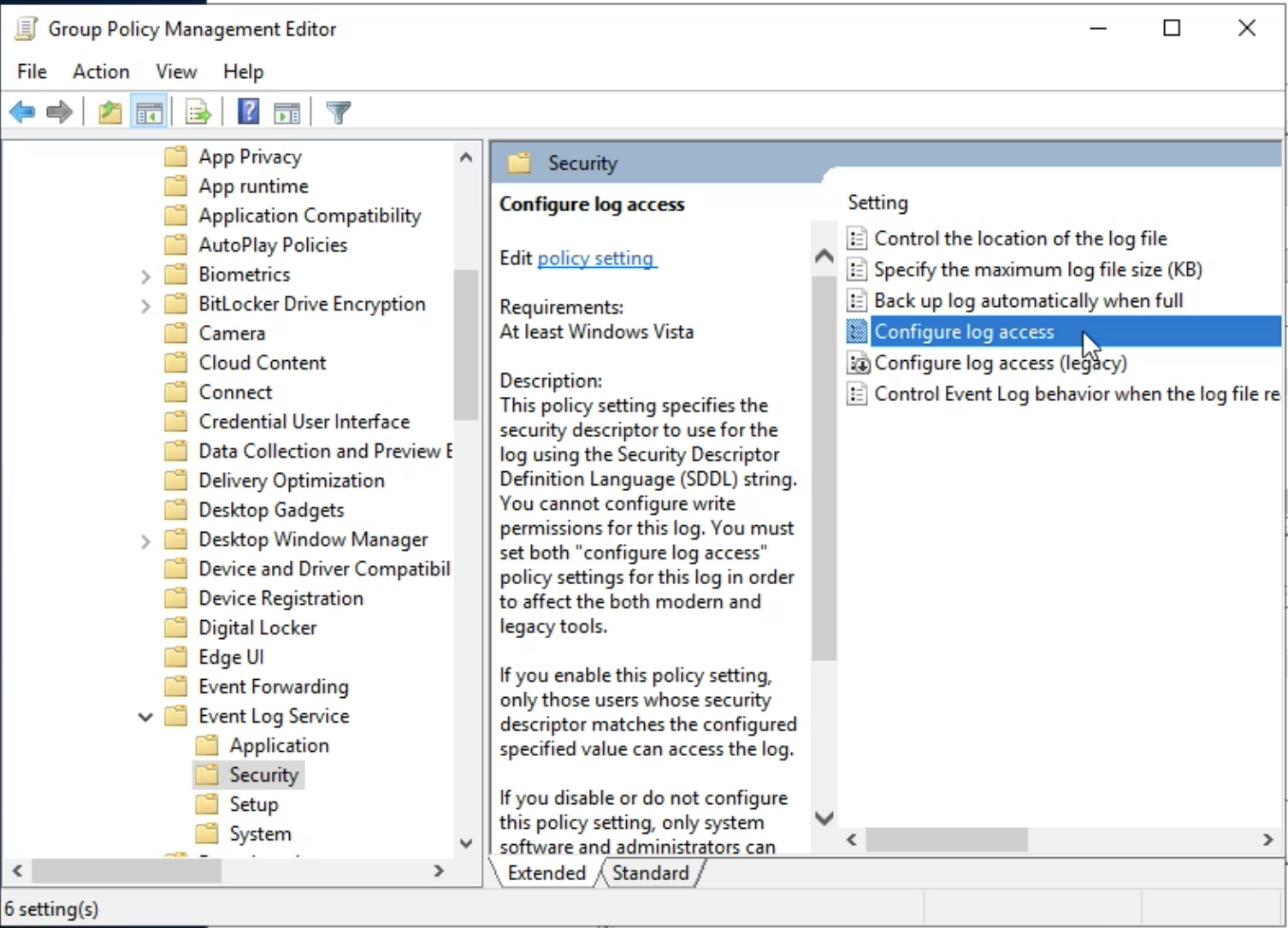

Projděte Computer Configuration > Administrative Templates > Windows Components > a vyberte Event Log Service.

Potom vyberte Security.

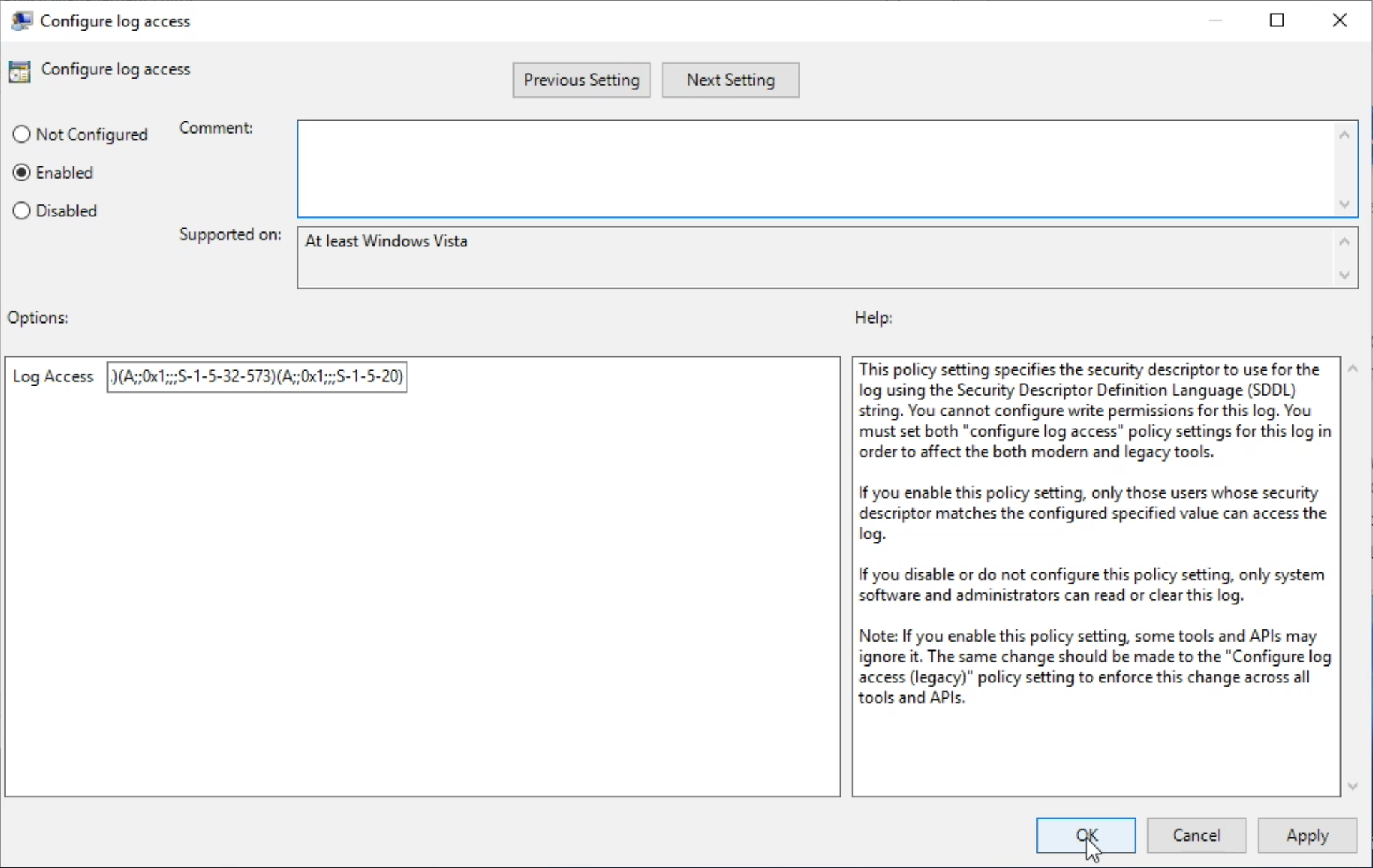

Vyberte Configure log access.

3.2. Nastavení přístupu k logu

Do pole "Log Access" zadejte:

O:BAG:SYD:(A;;0xf0005;;;SY)(A;;0x5;;;BA)(A;;0x1;;;S-1-5-32-573)(A;;0x1;;;S-1-5-20)

Vysvětlení

- O:BA: Určuje, že vlastníkem objektu je Built-in Administrators group.

- G:SY: Určuje, že primární skupina je SYSTEM.

-

D:: Označuje, že následující část definuje Discretionary Access Control List (DACL).

-

Built-in Administrators (BA): Oprávnění pro čtení a zápis.

- SYSTEM (SY): Plná kontrola s oprávněními pro čtení a zápis a speciální oprávnění pro správu logů událostí.

- Builtin\Event Log Readers (S-1-5-32-573): Oprávnění pouze pro čtení.

- Network Service (S-1-5-20): Oprávnění pouze pro čtení.

Stiskněte OK.

3.3. Použití

Spusťte gpupdate /force v cmd.exe na serveru Windows.

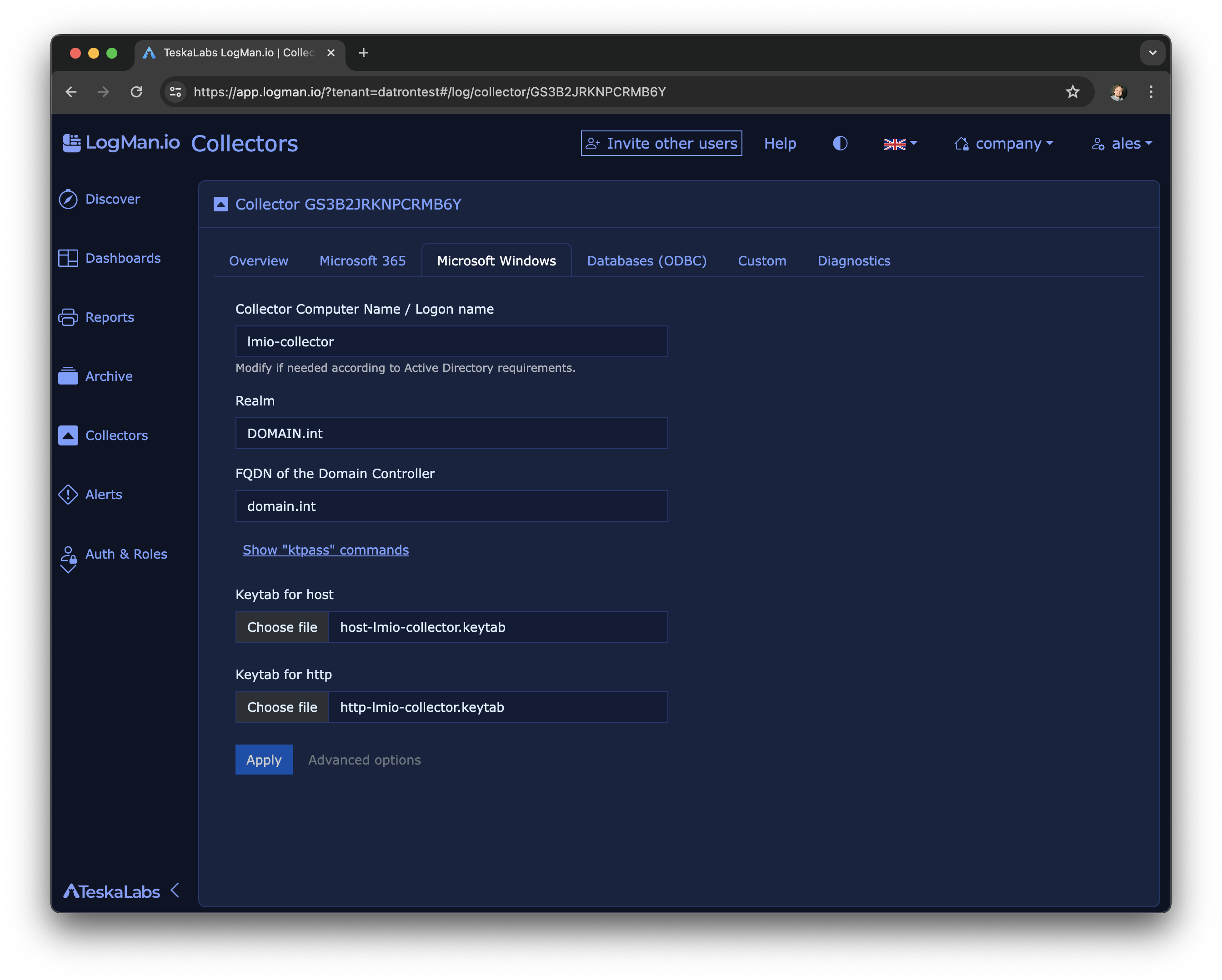

TeskaLabs LogMan.io

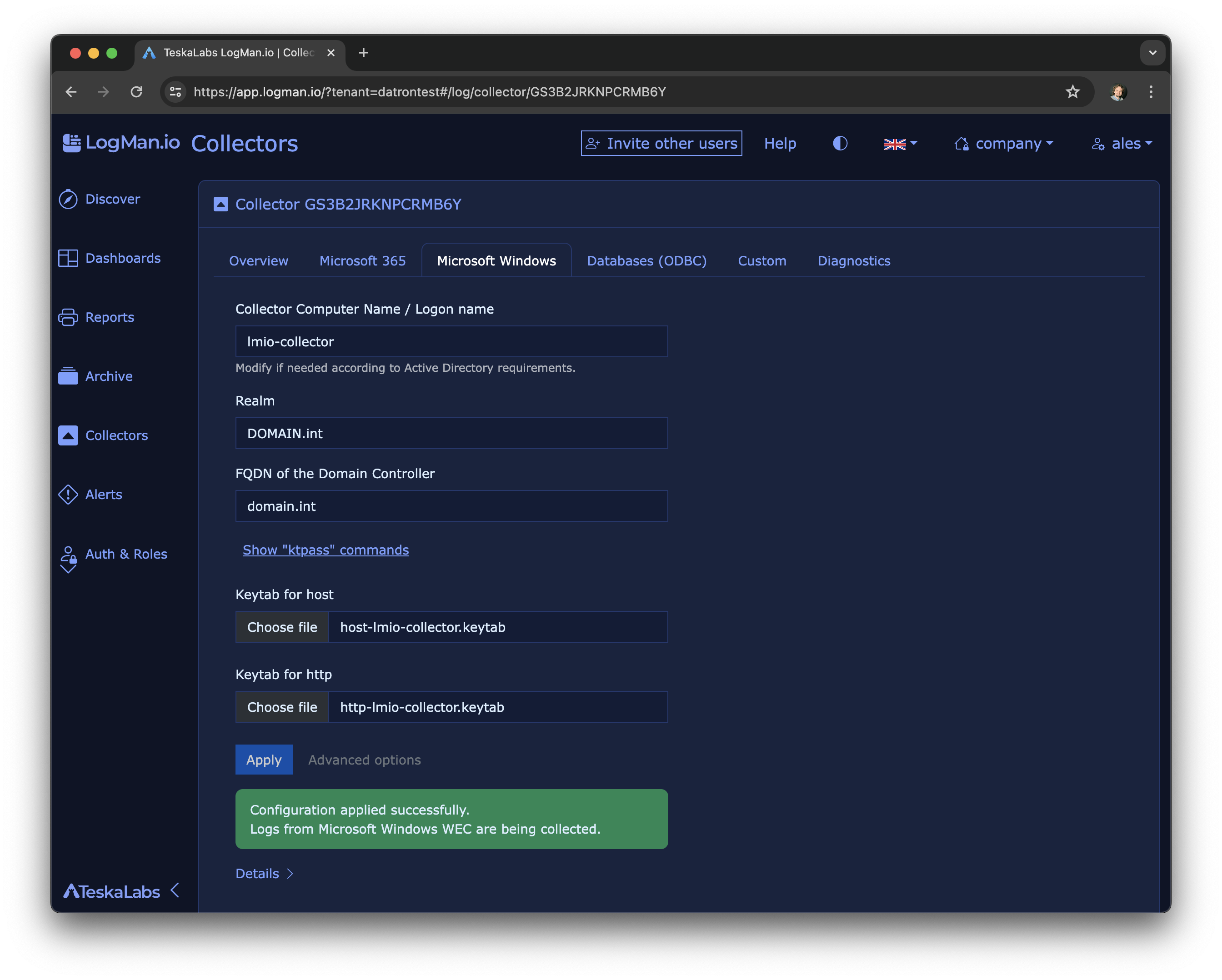

4.1. Konfigurace sběru Microsoft událostí

V TeskaLabs Logman.io, projděte na Collectors > Váš Collector > Microsoft Windows.

Vyplňte Realm a FQDN doménového kontroleru, přidejte keytab soubory pro host a http a stiskněte Apply.

4.2. Sběr logů je nakonfigurován

Pokročilá témata

Alternativy

- Použití SSL certifikátů místo Active Directory a Kerberos

- Použití local group policy místo Group Policy Active Directory

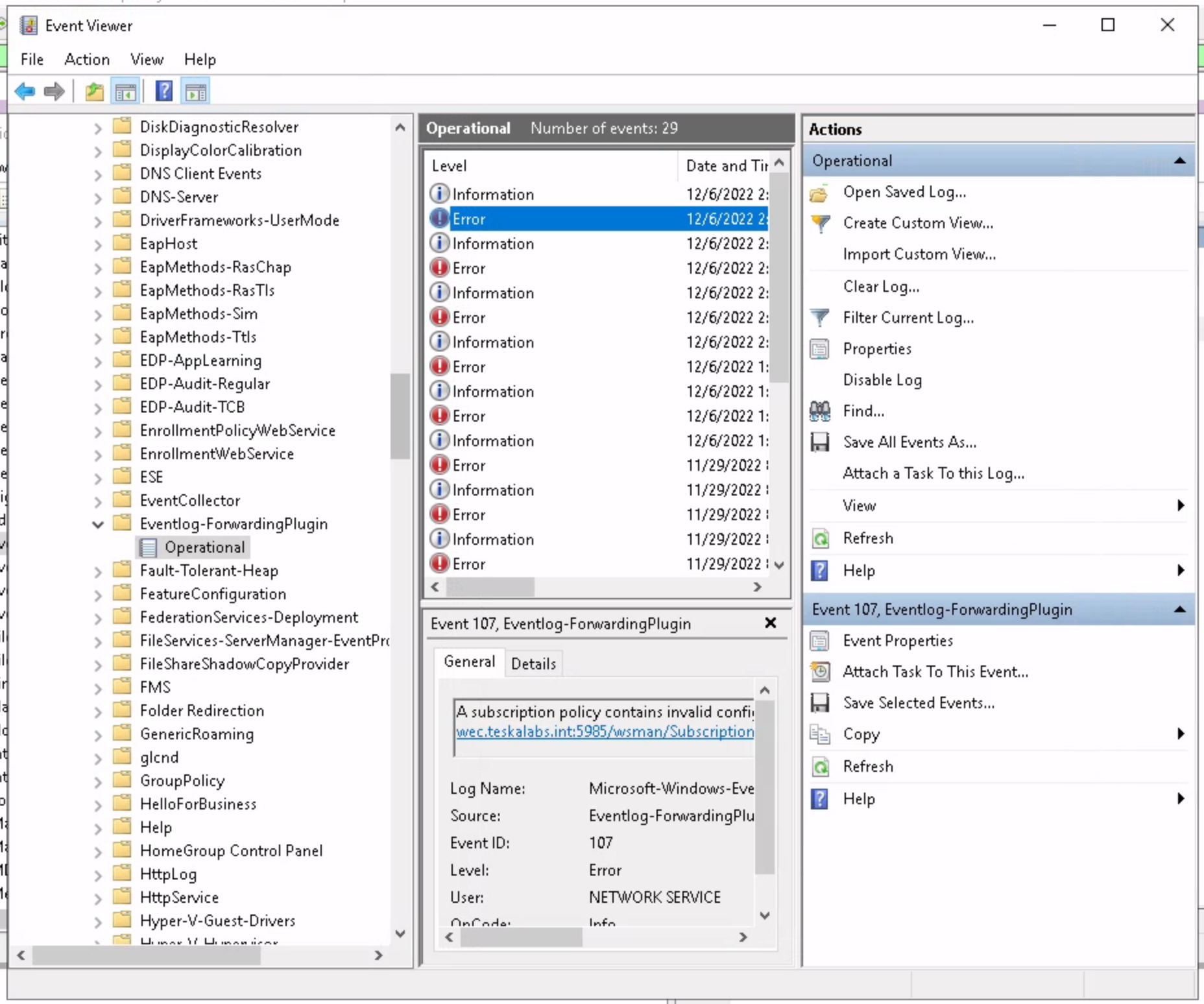

Přeposílání Event Log

Kanál událostí Eventlog-forwardingPlugin/Operational zaznamenává relevantní informace o strojích, které jsou nastaveny k přeposílání logů do sběrače.

Zahrnuje také informace o možných problémech se subscribemi WEF.

Použijte aplikaci Event Viewer pro zkoumání.