Příklad detekčního pravidla pro korelaci oken

Pravidlo pro korelaci oken je typ detekce, které může identifikovat kombinace událostí v průběhu času. Než použijete tento příklad pro napsání svého vlastního pravidla, navštivte tyto pokyny, abyste lépe porozuměli jednotlivým částem pravidla.

Jako všechna detekční pravidla, i pravidla pro korelaci oken píšeme v TeskaLabs SP-Lang.

Přejít na: Definovat | Predikát | Vyhodnotit | Analyzovat | Spustit

Toto detekční pravidlo hledá jednu externí IP adresu, která se snaží přistupovat ke 25 nebo více unikátním interním IP adresám během 2 minut. Tato aktivita může naznačovat pokus útočníka prohledávat síťovou infrastrukturu kvůli zranitelnosti.

Poznámka

Jakýkoli řádek začínající hashtag (#) je komentář, není součástí detekčního pravidla. Přidávejte poznámky do svých detekčních pravidel, aby ostatní lépe pochopili účel a funkci pravidel.

Kompletní detekční pravidlo pomocí korelace oken:

define:

name: "Network T1046 Network Service Discovery"

description: "External IP accessing 25+ internal IPs in 2 minutes"

type: correlator/window

predicate:

!AND

- !OR

- !EQ

- !ITEM EVENT event.dataset

- "fortigate"

- !EQ

- !ITEM EVENT event.dataset

- "sophos"

- !OR

- !EQ

- !ITEM EVENT event.action

- "deny"

- !EQ

- !ITEM EVENT event.action

- "drop"

- !IN

what: source.ip

where: !EVENT

- !NOT

what:

!STARTSWITH

what: !ITEM EVENT source.ip

prefix: "193.145"

- !NE

- !ITEM EVENT source.ip

- "8.8.8.8"

- !IN

what: destination.ip

where: !EVENT

evaluate:

dimension: [tenant, source.ip]

by: "@timestamp"

resolution: 60

saturation: 1

analyze:

window: hopping

aggregate: unique count

dimension: destination.ip

span: 2

test:

!GE

- !ARG VALUE

- 25

trigger:

- event:

!DICT

type: "{str:any}"

with:

ecs.version: "1.10.0"

lmio.correlation.depth: 1

lmio.correlation.name: "Network T1046 Network Service Discovery"

# Události

events: !ARG EVENTS

# Popis hrozby

# https://www.elastic.co/guide/en/ecs/master/ecs-threat.html

threat.framework: "MITRE ATT&CK"

threat.software.platforms: "Network"

threat.indicator.sightings: !ARG ANALYZE_RESULT

threat.indicator.confidence: "Medium"

threat.indicator.ip: !ITEM EVENT source.ip

threat.indicator.port: !ITEM EVENT source.port

threat.indicator.type: "ipv4-addr"

threat.tactic.id: "TA0007"

threat.tactic.name: "Discovery"

threat.tactic.reference: "https://attack.mitre.org/tactics/TA0007/"

threat.technique.id: "T1046"

threat.technique.name: "Network Service Discovery"

threat.technique.reference: "https://attack.mitre.org/techniques/T1046/"

# Identifikace

event.kind: "alert"

event.dataset: "correlation"

source.ip: !ITEM EVENT source.ip

Definovat

define:

name: "Network T1046 Network Service Discovery"

description: "External IP accessing 25+ internal IPs in 2 minutes"

type: correlator/window

| Položka v pravidle | Co to znamená? |

|---|---|

|

To je název pravidla. Název je pro uživatele a nemá žádný dopad na samotné pravidlo. |

|

Popis je také pro uživatele. Popisuje, co pravidlo dělá, ale nemá žádný dopad na samotné pravidlo. |

|

Typ má dopad na pravidlo. Pravidlo používá correlator/window k fungování jako okno korelace.

|

Predikát

predicate je filtr, který kontroluje, zda příchozí log může souviset s událostí, kterou detekční pravidlo hledá.

Predikát je složen z výrazů SP-Lang. Výrazy vytvářejí podmínky. Pokud je výraz "pravdivý", je podmínka splněna. Filtr kontroluje příchozí log, aby zjistil, zda log činí výrazy predikátu "pravdivými" a tedy splňuje podmínky.

Pokud log splňuje podmínky predikátu, je analyzován dalším krokem detekčního pravidla spolu s dalšími souvisejícími logy. Pokud log nesplňuje podmínky predikátu, detekční pravidlo log ignoruje.

Kompletní dokumentaci k SP-Lang najdete zde.

Výrazy SP-Lang, v pořadí, ve kterém se objevují v predikátu

| Výraz | Význam |

|---|---|

!AND |

VŠECHNY kritéria vnořené pod !AND musí být splněny, aby !AND bylo pravdivé |

!OR |

Alespoň JEDNO z kritérií vnořených pod !OR musí být splněno, aby !OR bylo pravdivé |

!EQ |

"Rovná se". Musí se rovnat, nebo odpovídat hodnotě, aby bylo pravdivé |

!ITEM EVENT |

Získává informace z obsahu příchozích logů (přistupuje k polím a hodnotám v příchozích logech) |

!IN |

Hledá hodnotu v rozsahu hodnot (co v kde) |

!NOT |

Hledá opak výrazu vnořeného pod !NOT (následující co) |

!STARTSWITH |

Hodnota pole (co) musí začínat na specifikovaný text (prefix), aby byla pravdivá |

!NE |

"Nerovná se". Musí se NEROVNAT (nesmí odpovídat hodnotě), aby byla pravdivá |

Je vidět, že pod !AND je několik výrazů. Log musí splňovat VŠECHNY podmínky vnořené pod !AND, aby prošel přes filtr.

| Jak je vidno v pravidle | Co to znamená? |

|---|---|

|

To je první !OR výraz a má vnořeny dva !EQ výrazy, takže alespoň JEDNA !EQ podmínka vnořená pod toto !OR musí být pravdivá. Pamatujte, !ITEM EVENT získává hodnotu pole, které specifikuje. Pokud má příchozí log v poli event.dataset "fortigate" NEBO "sophos", pak log splňuje podmínku !OR.

Tento filtr přijímá události pouze ze zdrojů dat FortiGate a Sophos. FortiGate a Sophos poskytují bezpečnostní nástroje jako jsou firewally, takže toto pravidlo hledá události generované bezpečnostními nástroji, které možná již zachycují podezřelou aktivitu. |

|

Tato podmínka je strukturována stejně jako předchozí. Pokud má příchozí log hodnotu "deny" NEBO "drop" v poli event.action, pak log splňuje tuto podmínku !OR.

Hodnoty "deny" a "drop" v logu signalizují, že bezpečnostní zařízení, jako například firewall, zablokovalo pokus o přístup na základě autorizačních nebo bezpečnostních politik. |

|

Pokud pole source.ip existuje v příchozím logu (!EVENT), pak log splňuje tuto podmínku !IN.

Pole source.ip je IP adresa, která se snaží získat přístup k jiné IP adrese. Protože toto pravidlo se specificky týká IP adres, log musí obsahovat zdrojovou IP adresu, aby byl relevantní.

|

|

Pokud hodnota pole source.ip NEZAČÍNÁ na "193.145", pak je tento výraz !NOT pravdivý. 193.145 je začátek interních IP adres této sítě, takže výraz !NOT filtruje interní IP adresy. To proto, že interní IP adresy přistupující k mnoha jiným interním IP adresám v krátkém časovém období by nebyly podezřelé. Pokud by nebyly interní IP adresy vyfiltrovány, pravidlo by vracelo falešně pozitivní výsledky.

|

|

Pokud příchozí log NEMÁ hodnotu "8.8.8.8" v poli source.ip, pak log splňuje tuto podmínku !NE.

Pravidlo filtruje 8.8.8.8 jako zdrojovou IP adresu, protože je to známý a důvěryhodný DNS resolver provozovaný společností Google. 8.8.8.8 obecně není spojována s podezřelou aktivitou, takže pokud bychom ji nevyloučili, pravidlo by vyvolalo falešně pozitivní výsledky. |

|

Pokud pole destination.ip existuje v příchozím logu, pak log splňuje tuto podmínku !IN.

Pole destination.ip je IP adresa, ke které je přistupováno. Protože toto pravidlo se specificky týká IP adres, log musí obsahovat cílovou IP adresu, aby byl relevantní.

|

Pokud příchozí log splní VŠECHNY podmínky uvedené výše (vnořené pod !AND), pak je log vyhodnocován a analyzován v dalších částech detekčního pravidla.

Vyhodnotit

Každý log, který projde filtrem v predicate, je vyhodnocen v evaluate. Sekce evaluate organizuje data tak, aby mohla být analyzována. Obvykle není možné rozpoznat bezpečnostní hrozbu (nebo jiné významné vzory) pouze na základě jedné události (např. jednoho neúspěšného pokusu o přihlášení), takže detekční pravidlo skupinuje události, aby našlo vzory, které ukazují na bezpečnostní nebo provozní problémy.

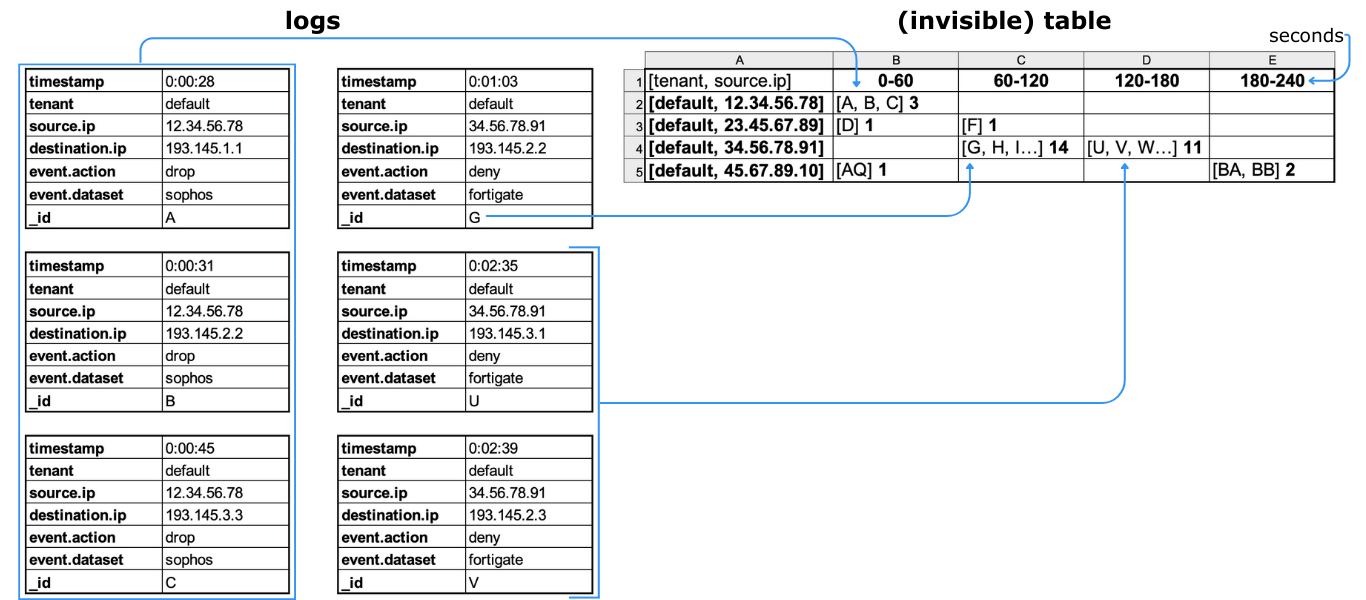

Sekce evaluate vytváří neviditelné hodnotící okno - můžete si ho představit jako tabulku. Tuto tabulku používá sekce analyze k detekci události, kterou detekční pravidlo hledá.

evaluate:

dimension: [tenant, source.ip]

by: "@timestamp"

resolution: 60

saturation: 1

| Jak je vidno v rámci pravidla | Co to znamená? |

|---|---|

|

dimension vytváří řádky v tabulce. Řádky jsou tenant a source.ip. V konečné tabulce jsou hodnoty tenant a source.ip seskupeny do jednoho řádku (viz tabulka níže).

|

|

by vytváří sloupce v tabulce. Odkazuje na pole @timestamp, protože hodnoty z tohoto pole umožňují pravidlu porovnávat události v průběhu času. Takže každý sloupec je interval času, který specifikuje resolution.

|

|

Jednotkou resolution jsou sekundy, takže hodnota zde je 60 sekund. Každý časový interval bude dlouhý 60 sekund.

|

|

Pole saturation nastavuje, kolikrát může být spouštěč aktivován, než pravidlo přestane počítat události v jedné buňce, která způsobila spouštěč (viz tabulka níže). Protože saturace je 1, znamená to, že relevantní události, které se stanou během jedné minuty, přestanou být počítány po jedné aktivaci spouštěče. Nastavení saturace na 1 zabraňuje dalším aktivacím spouštěče pro stejné chování ve stejném časovém rozmezí. V tomto příkladu by byl spouštěč aktivován pouze jednou, pokud by se externí IP adresa pokusila přistoupit k jakémukoli počtu unikátních interních IP adres nad 25.

|

Toto je příklad, jak sekce evaluate třídí logy, které prošly filtrem predicate. (Klikněte na tabulku pro zvětšení.) Data z logů jsou silně zjednodušena pro čitelnost (například ID logů v poli _id jsou písmena místo skutečných ID logů a časová razítka jsou zkrácena).